Eine Rezension zu:

Felix Scheder-Bieschin

Modernes Filesharing: Störerhaftung und Auskunftspflicht von Anonymisierungsdiensten

Schriften zum Zivil- und Wirtschaftsrecht, Oldenburger Verlag für Wirtschaft, Informatik und Recht, Edewecht 2014, 379 Seiten, 59,80 €, ISBN 978-3-95599-000-8

Zugleich Dissertation, München, LMU, 2013

„Anonymität begünstigt Rechtsverletzer. Anonymität begünstigt freie politische Meinungsäußerung. Anonymität ist dem Internet immanent …“

Mit diesen Worten beginnt die Dissertation von Dr. Felix Scheder-Bieschin mit dem Titel „Modernes Filesharing: Störerhaftung und Auskunftspflicht von Anonymisierungsdiensten“, die in der von Prof. Dr. Taeger herausgegebenen Reihe „Schriften zum Zivil- und Wirtschaftsrecht“ des Oldenburger Verlags für Wirtschaft, Informatik und Recht im Jahr 2014 erschienen ist.

1. Aufbau

Die Arbeit ist in vier Kapitel unterteilt:

1. Einleitung und Problemstellung, 2. Technische Funktionsweise des anonymen Filesharings, 3. Rechtliche Würdigung und 4. Zusammenfassung und Fazit.

2. Einleitung

Bevor die wissenschaftliche Analyse beginnen kann, sollte der Leser sich zunächst die Frage- und Problemstellung der Arbeit sowie diejenigen Grundlagen, auf denen Dr. Felix Scheder-Bieschin seine Analysen erstellt hat, vergewärtigen.

Hierfür stellt der Autor am Anfang die rechtsverletzende Verteilung von Inhalten in Filesharing-Netzwerken, Usenet etc. dar. Daran schließt sich eine Diskussion der politischen Bedeutung und der Potentiale des anonymen Datenaustauschs an. Hier geht der Autor auf die Nutzung des Internet in autoritären Regimen, den Schutz der Beobachtung vor Kriminellen (z.B. in WLANs), Schutz vor Datensammlung und das Interesse an einer frei zugänglichen Netzwerkstruktur durch offene WLANs ein (S. 18-21).

Anschließend widmet er sich der Frage der Anonymität und deren (rechtlichen/verfassungsmäßigen) Schutzes. Als Ergebnisse hiervon hält der Autor fest, dass die Wirkungen, die Anonymität für den politischen Meinungsaustausch, Selbstdatenschutz etc. hat, „auch anderweitig erreicht werden“ könne oder „praktisch nicht besonders relevant“ seien (S. 21).

Nach der Analyse des rechtlichen Schutzes von Anonymität sieht er keinen umfassenden rechtlichen oder verfassungsrechtlichen Schutz der anonymen Kommunikation und auch keine Notwendigkeit, ein solches Recht anzuerkennen (S. 47). Der Autor sieht Anonymität als eine tatsächliche Begebenheit, die auf tatsächlicher Ebene gefördert werden sollte, nicht aber als rechtlich schutzwürdiges Gut.

3. Technische Grundlagen

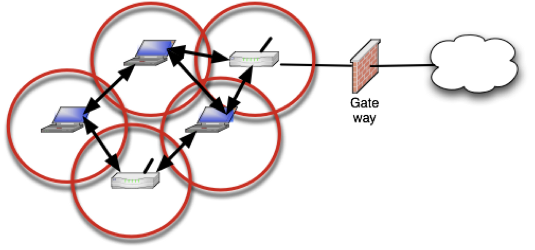

In Kapitel 2 werden die technischen Grundlagen für die Analyse gelegt. Es werden verschiedene anonymisierende Ansätze dargestellt, insbesondere auch TOR, AN.ON etc. Der Autor lässt offene WLANs ohne Registrierung außen vor, sieht sie aber als vergleichbare Dienstleistung, für die die Arbeit im Ergebnis ebenfalls relevant sei.

4. Einstieg in die rechtliche Analyse

a. Kategorisierung von Intermediären

In Kapitel 3 stellt der Autor zunächst eine Systematisierung der Rechtsprechung zu den Grundsätzen der Störerhaftung von Intermediären her. Hierfür greift er auf die Figuren des „gefahrgebietenden“ und des „gefahrgeneigten“ Intermediärs zurück. Vereinfacht zusammengefasst soll gefahrgebietende Intermediäre eine Haftung unmittelbar treffen, während bei gefahrgeneigten Intermediären die Verletzung von Gefahrvermeidungspflichten zu prüfen ist, die die Rechtsprechung als „Prüfungs- und Überwachungspflichten“ bezeichnet. Diese Kategorisierung findet sich später in der Wertung immer wieder.

b. Gewährung von Anonymität => Gefahrneigung?

Ein inhaltlicher Kern der Arbeit sind nach meiner Auffassung die Ausführungen zu Wertungsfaktoren für die im Einzelfall zumutbaren Gefahrvermeidungspflichten (S. 132-158) und dort wiederum die Frage, ob die Gewährung von Anonymität ein gefahrerhöhendes Element darstellt (S. 137 ff.).

In diesem Abschnitt diskutiert Scheder-Bieschin insbesondere, ob allein der Umstand, dass ein Dienst Anonymität gewährt, einen neutralen Dienst zu einem gefahrgeneigten Dienst macht. Anders als es der Anfang von Kapitel 3 andeutet, gibt es also noch eine dritte Kategorie: Den weder gefahrgeneigten noch gefahrgebietenden Dienst. Dieser findet sich allerdings nur selten in der Arbeit wieder, dabei wäre diese Abgrenzung (neutral vs. gefahrgeneigt) auch spannend gewesen.

Scheder-Bieschin führt hier weiter aus, dass allein aus dem Interesse von Dritten nach Identifikation nicht auf die Unzumutbarkeit der Gewährung von Anonymität geschlossen werden darf. Vielmehr sei im konkreten Einzelfall zu prüfen, ob die Anonymität gefahrerhöhend wirke (S. 140).

Mit anderen Worten: Allein aus dem Umstand, dass ein Dienst anonymisierende Wirkung hat, lässt sich eben nicht darauf schließen, dass eine Gefahrneigung vorliegt. Dem ist zuzustimmen. Es wäre auch seltsam, wenn Gesetzgeber und Verwaltung Datensparsamkeit und Anonymität (rechtlich und tatsächlich z.B. im Rahmen des AN.ON-Projekts) fördern, aber dieses Verhalten gleichzeitig als per se gefährlich ansähen.

5. Verantwortlichkeit einzelner Diensteanbieter (insb. kommerzielle ip-adressverschleiernde Dienste)

Auf dieser Grundlage geht Scheder-Bieschin dann ab S. 159 auf die Verantwortlichkeit einzelner Diensteanbieter ein, wobei er sich zunächst den „kommerziellen ip-adressverschleiernden Diensten“ widmet. Unter diesen Begriff subsummiert er sowohl den anonymisierenden VPN-Anbieter als (wohl) auch den Betreiber von Mix-Kaskaden (bspw. AN.ON) oder von TOR-Nodes.

Dabei geht er ab S. 182 er auf einzelne Gefahrvermeidungspflichten ein, u.a. Sperrung von Webseiten, Protokoll- und Portblockaden, Deep Packet Inspection etc. (vgl. dazu zuletzt auch OLG Köln, Urt. v. 18.7.2014 – 6 U 192/11). Dieser Teil ist absolut lesenswert, da Scheder-Bieschin die einzelnen Pflichten genau analysiert. Dabei muss man nicht in allen Punkten seiner Meinung sein, aber die Argumentation ist nachvollziehbar. Für Access Provider hatte das OLG Köln kürzlich ausgeführt, dass z.B. URL-Sperren grundsätzlich möglich sind, diese aber im Ergebnis unzumutbar sind.

a. Pflicht zur Registrierung?

Ab S. 207 untersucht er dann Registrierungspflichten. Der Autor stellt also die Frage, ob derjenige, der einen (kommerziellen ip-adressverschleiernden) Anonymisierungsdienst anbietet, vor der Gewährung des Zugangs eine Registrierung des Nutzers durchführen muss.

Das ist natürlich für alle Betreiber von Internetdiensten eine spannende Frage, mit der ich mich selbst auch immer wieder befasst habe (s. u.a. für WLANs Sassenberg/Mantz, WLAN und Recht, Rn. 234 m.w.N.). Für Access Provider besteht nach absolut herrschender Meinung in der Rechtsprechung eine solche Pflicht nicht (so z.B. OLG Hamburg, Urt. v. 14.1.2009 – 5 U 113/07, MMR 2009, 631). Speziell für WLANs hat das LG München I im Jahr 2012 festgestellt, dass eine Pflicht zur Identifizierung gesetzlich derzeit nicht begründbar ist (LG Mu?nchen I, Urt. v. 12.01.2012 – 7 HK O 1398/11, CR 2012, 605).

Dieser Linie folgt auch der Autor, wobei man hier die Ausführungen tatsächlich bis zum Ende lesen sollte. Nachdem er die These aufstellt, ob sich Identifizierungspflichten, die bei Sharehostern verlangt wurde, auf Anonymisierungsdienste übertragen lassen, beginnt er die Analyse, ob dieser Aussage nicht etwas entgegensteht. § 13 Abs. 6 TMG sieht Scheder-Bieschin hier zunächst als nicht anwendbar an. Außerdem entfalle ja auch bei besonders gefahrgeneigten Diensten die Zumutbarkeit der anonymen Nutzung. Er kommt dann auf Basis von § 95 TKG und dem allgemeinen Gebot der Datensparsamkeit zu dem Schluss, dass eine solche Pflicht nicht verlangt werden kann. Aus der Störerhaftung könne eine solche doch nicht hergeleitet werden (S. 211 f.). Das sei überzogen. Das Gebot der Datensparsamkeit stehe dem entgegen. Ohnehin wären die derzeit verfügbaren Möglichkeiten zur rechtssicheren Identifikation (z.B. PostIdent, Elektronischer Personalausweis) den Diensten nicht zumutbar (für WLANs s. auch Sassenberg/Mantz, WLAN und Recht, Rn. 234 m.w.N.). Auch identifizierende Zahlungsdaten, welche kostenpflichtige Diensteanbieter zwingend erheben müssen, sind von der Auskunftspflicht nicht umfasst (S. 340 ff.).

Eine Pflicht zur Registrierung sieht Scheder-Bieschin daher insgesamt nicht.

b. Warnhinweise

Anschließend widmet sich das Werk der Frage, ob Diensteanbietern eine Pflicht zu Warnhinweisen obliegen könnte. Im Ergebnis bestehe eine wirkliche Verpflichtung zwar nicht, allerdings – und das ist interessant – würde das Unterlassen eines Warnhinweises durch den Anonymisierungsdienst die Billigung von Rechtsverletzungen bedeuten. Außerdem steigere dies die Gefahrgeneigtheit des Dienstes.

Das ist in dieser Absolutheit nicht unmittelbar verständlich. Wenn ein Dienst per se nicht gefahrgeneigt, sondern neutral ist, warum soll dann das Unterlassen eines Hinweises (der eigenverantwortlich handelnden Nutzer) auf eine Tolerierung von Rechtsverletzungen hindeuten? Auch der BGH sieht zumindest im Familienkreis keine Pflicht zur Belehrung von erwachsenen Kindern (BGH K&R 2014, 513 – BearShare). Leider begründet Scheder-Bieschin diese Aussage hier nicht weiter. In der später folgenden Abwägung (S. 216-220) vertritt der Autor dann die Auffassung, dass solche Hinweise zu den Gefahrvermeidungspflichten von Anonymisierungsdiensten gehörten, wobei er einräumt, dass diese i.d.R. kaum Wirkung zeigen dürften.

Anschließend wird geprüft, ob der Diensteanbieter konkrete Warnhinweise bei erfolgter Rechtsverletzung erteilen muss (wie z.B. im Modell „Three Strikes“). Dies sieht der Autor auf der aktuellen Gesetzesgrundlage aber nicht als möglich an.

c. Fazit zu Gefahrvermeidungspflichten

Auf S. 216-220 wird dann für Anonymisierungsdienste in die eigentliche Abwägung eingestiegen. Das Fazit lautet: „neutral, aber gefährlich“. In der Konsequenz sieht Scheder-Bieschin die Pflicht zur Ergreifung von URL-Filter und die Erteilung von allgemeinen Warnhinweisen als erforderlich, aber auch hinreichend an. Weitere Pflichten könnten Anonymisierungsdiensten nicht auferlegt werden.

d. Weitere Diensteanbieter

Danach werden nach ähnlichem Muster die Anbieter von versehentlich offenen Proxy-Servern, Seed-Boxen, Botnetzen und dezentralen Diensten beleuchtet.

6. Nutzer von dezentralen anonymisierenden Filesharing-Diensten

In Teil 3 der Arbeit (S. 246 ff.) geht es um die Haftung der Nutzer von dezentralen, anonymisierenden Filesharing-Netzwerken. Klarstellend sind damit nicht TOR oder AN.ON gemeint, die als „durchleitende dezentrale Anonymisierungsdienste“ bezeichnet werden, sondern eher Netzwerke wie RetroShare.

Nutzer, die an solchen Netzwerken teilnehmen, haben zur Gefahrvermeidung nur die Möglichkeit, ihre Teilnahme einzustellen, da sie keine Kontrolle über den über ihren Anschluss ausgetauschten Datenverkehr haben. Dies sieht der Autor nach kurzer Diskussion auch als zumutbar an. Ebenso bewertet er die Lage bei anonymisierenden verschlüsselnden Online-Festplatten.

7. Störerhaftung oder Verkehrspflichten?

Ab S. 256 erneuert Scheder-Bieschin seine Kritik an der bisherigen dogmatischen Einordnung. Das Konzept Verkehrspflichtenhaftung auf der einen und Störerhaftung auf der anderen Seite hält er für wenig überzeugend. Seine Kritik ist nachvollziehbar, die Ausführungen lesenswert. Ab S. 292 stellt er die Reaktion der Rechtsprechung auf die Diskussion und die Vereinbarkeit der Umsetzung europäischer Richtlinien durch die Anwendung der Störerhaftung dar, wobei zu beachten ist, dass der BGH zumindest im Bereich des Urheberrechts weiter an dem Institut der Störerhaftung festhält.

Spannend sind dann ab S. 301 rechtsvergleichende Ausführungen, bei denen auf die Rechtssituation in Australien, USA, Irland und Frankreich eingegangen wird.

8. Auskunftsansprüche und Datenspeicherung

In Teil 5 geht der Autor auf Auskunftsansprüche gegen Anonymisierungsdiensteanbieter ein, insbesondere § 101 UrhG. Hier werden alle Tatbestandsmerkmale eingehend diskutiert (vgl. dazu auch Welp, Die Auskunftspflicht von Access Providern nach dem UrhG, 2009). Das Vorliegen eines gewerblichen Ausmaßes nach § 101 Abs. 2 UrhG wird für private Teilnehmer an Anonymisierungsnetzwerken überzeugend verneint (S. 313).

In Kapitel 4, Teil 3 (S. 353) macht Scheder-Bieschin anschließend einen Vorschlag zur Neuregelung von § 7 Abs. 2 TMG. Danach sollen Diensteanbieter von jeglichen Pflichten (inklusive Unterlassungsansprüchen) befreit werden, wenn sie Auskunft über die ladungsfähige Adresse eines Rechtsverletzers erteilen. Es handele sich um eine freiwillige Regelung, die Privilegierung wäre also nur ein Anreiz, die Nutzer zu identifizieren. Alternativ könnte der Anbieter anonyme Nutzungsmodelle anbieten, wenn er die ihm zumutbaren Gefahrmeidungsmaßnahmen ergreift.

Problematisch an dem Ansatz sehe ich u.a., dass eine zeitliche Grenze nicht vorgesehen ist. Denn wer eine ladungsfähige Anschrift mitteilen können will, muss auch eine mögliche Rechtsverletzung nachträglich einem Nutzer zuordnen können. Wer also von der Privilegierung profitieren will, muss (allein hierfür) Verkehrsdaten erheben und speichern, möglicherweise bis zur Verjährung eventueller Ansprüche gegen den Anonymisierungsdiensteanbieter. Da aber eine Speicherung von Verkehrsdaten häufig gar nicht gestattet ist (nach § 100 TKG und der Rechtsprechung des BGH allein zum Zwecke der Störungserkennung und –beseitigung maximal für sieben Tage), müsste die Ergänzung in § 7 Abs. 2 S. 3 TMG mit einer entsprechenden Gestattung einhergehen, oder der Anonymisierungsdiensteanbieter würde sich rechtswidrig verhalten.

10. Gesamteindruck

Das Werk „Modernes Filesharing“ geht die Frage der Haftung von Anonymisierungsdiensten an, wirft interessante Fragen auf und bewertet diese. Dabei ist auch die Darstellung des Einflusses der europäischen Richtlinien und die Bewertung der entsprechenden Entscheidungen des EuGH spannend. Von daher ist die Lektüre des Buchs definitiv empfehlenswert.

Beachten sollte man aber, dass schon der Titel auf das „Filesharing“ abzielt und dementsprechend die Verletzung von Urheberrechten durch Filesharing im Vordergrund steht. Dementsprechend werden vornehmlich die Gefahren der Anonymisierung adressiert. Die politischen und sozialen Vorzüge werden erkannt, aber insgesamt eher gering gewichtet – was unter der Prämisse einer Anonymisierung praktisch nur für Rechtsverletzungen verständlich ist.

Dies zeigt sich dann auch bei der jeweiligen Abwägung, bei der man die Meinung des Autors nicht teilen muss. Beachtlich ist aber, dass Scheder-Bieschin trotzdem zu dem Ergebnis kommt, dass Betreibern von Anonymisierungsdiensten inklusive TOR und AN.ON lediglich geringe Pflichten obliegen, nämlich die Hinweispflicht und die Pflicht zu nicht intrusiven Websperren.

In einer Zeit, in der die Überwachung des Internet praktisch komplett zu sein scheint, und in denen selbst die politisch Verantwortlichen zu Gegenmaßnahmen durch Verschlüsselung etc. raten, kann man über die Bedeutung von Anonymität im Internet streiten, hier sind einfach verschiedene Ansichten vertretbar, die sich dann eben auch bei der Bewertung auswirken.

Etwas abseits vom eigentlichen Thema bleibt leider die Rolle etwas im Unklaren, die offenen WLANs zukommt. Offene WLANs ohne Registrierung können faktisch Anonymität bewirken, sind aber zunächst einmal rein neutrale Dienste. Eine Gefahrneigung ist nicht ohne Weiteres erkennbar. Da allein der Umstand, dass eine Anonymisierung stattfindet nicht zu einer Gefahrgeneigtheit führt, dürften ihnen auch nach der Analyse im Buch keine Pflichten auferlegt werden, die der Autor von Anonymisierungsdiensten verlangt.

(Disclosure: Dr. Felix Scheder-Bieschin hat mir freundlicherweise ein Exemplar seiner Arbeit für die Rezension zur Verfügung gestellt.)