BGH, Urt. v. 12.5.2010 – I ZR 121/08 – Sommer unseres Lebens

(Besprechung folgt später)

In dem Rechtsstreit

…

Der I. Zivilsenat des Bundesgerichtshofs hat auf die mündliche Verhandlung vom 18. März 2010 durch … für Recht erkannt:

Auf die Revision der Klägerin wird das Urteil des 11. Zivilsenats des Oberlandesgerichts Frankfurt am Main vom 1. Juli 2008 unter Zurückweisung des weitergehenden Rechtsmittels im Kostenpunkt und insoweit aufgehoben, als das Berufungsgericht die Klage mit dem Unterlassungsantrag und mit dem Antrag auf Erstattung der Abmahnkosten (325,90 € zuzüglich Zinsen) abgewiesen hat.

Im Umfang der Aufhebung wird die Sache zur neuen Verhandlung und Entscheidung, auch über die Kosten der Revision, an das Berufungsgericht zurückverwiesen.

Tatbestand

Die Klägerin vermarktet den Tonträger “Sommer unseres Lebens” mit einer Aufnahme des Künstlers Sebastian Härner. Sie beauftragte die L. AG mit der Überwachung des Titels im Internet. Am 8. September 2006 um 18.32 Uhr erfasste dieses Unternehmen einen Nutzer mit einer bestimmten IP-Adresse, der zu diesem Zeitpunkt den Tonträger “Sommer unseres Lebens” anderen Teilnehmern der Tauschbörse “eMule” zum Herunterladen anbot. Nach der im Rahmen der daraufhin eingeleiteten staatsanwaltschaftlichen Ermittlungen eingeholten Auskunft der Deutschen Telekom AG war die IP-Adresse zum fraqlichen Zeitpunkt dem Internetanschluss des Beklagten zugeordnet.

Die Klägerin hat beantragt,

dem Beklagten zu verbieten, die Tonträgerproduktion “Sommer unseres Lebens” mit Darbietungen des Künstlers Sebastian Hämer im Internet in sogenannten Tauschbörsen über Peer-to-Peer-Netzwerke bereitzustellen oder auf sonstige Weise der Öffentlichkeit zuganglich zu machen.

Ferner hat sie den Beklagten auf Schadensersatz (150 €) sowie auf Erstattung von Abmahnkosten (325,90 €) zuzüglich Zinsen in Anspruch genommen.

Das Landgericht hat den Beklagten bis auf einen Teil der Zinsforderung antragsgemäß verurteilt. Die Berufung des Beklagten hat zur Abweisung der Klage geführt (OLG Frankfurt GRUR-RR 2008, 279). Mit ihrer vom Berufungsgericht zugelassenen Revision verfolgt die Klägerin ihre Klageanträge weiter. Der Beklagte beantragt, das Rechtsmittel zurückzuweisen.

Entscheidungsgründe

Sachverhalt

Die Klägerin vermarktet den Tonträger „Sommer unseres Lebens“ mit einer Aufnahme des Künstlers Sebastian Hämer, Sie beauftragte die L. AG mit der Überwachung des Titels im Internet. Am 8. September 2006 um 18.32 Uhr erfasste dieses Unternehmen einen Nutzer mit einer bestimmten IP-Adresse, der zu diesem Zeitpunkt den Tonträger „Sommer unseres Lebens“ anderen Teilnehmern der Tauschbörse „eMule“ zum Herunterladen anbot. Nach der im Rahmen der daraufhin eingeleiteten staatsanwaltschaftlichen Ermittlungen eingeholten Auskunft der Deutschen Telekom AG war die IP-Adresse zum fraglichen Zeitpunkt dem Internetanschluss des Beklagten zugeordnet.

Die Klägerin hat beantragt,

dem Beklagten zu verbieten, die Tonträgerproduktion „Sommer unseres Lebens“ mit Darbietungen des Künstlers Sebastian Hämer im Internet in sogenannten Tauschbörsen über Peer-to-Peer-Netzwerke bereitzustellen oder auf sonstige Weise der Öffentlichkeit zugänglich zu machen.

Ferner hat sie den Beklagten auf Schadensersatz (150 €) sowie auf Erstattung von Abmahnkosten (325,90 €) zuzüglich Zinsen in Anspruch genommen.

Das Landgericht hat den Beklagten bis auf einen Teil der Zinsforderung antragsgemäß verurteilt. Die Berufung des Beklagten hat zur Abweisung der Klage geführt (OLG Frankfurt GRUR-RR 2008, 279). Mit ihrer vom Berufungsgericht zugelassenen Revision verfolgt die Klägerin ihre Klageanträge weiter. Der Beklagte beantragt, das Rechtsmittel zurückzuweisen.

Aus den Gründen

I.

Das Berufungsgericht hat Ansprüche der Klägerin gegen den Beklagten aus § 97 Abs. 1 Satz 1 UrhG verneint. Hierzu hat es ausgeführt:

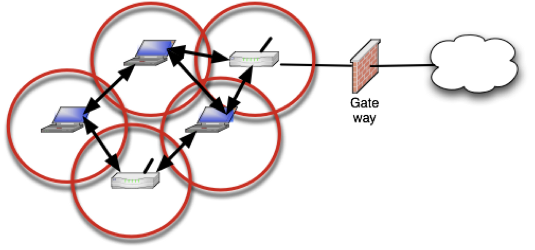

Der Beklagte habe die Rechtsverletzung nicht selbst begangen, da er zum fraglichen Zeitpunkt urlaubsabwesend gewesen sei und sich sein PC in einem abgeschlossenen Büroraum befunden habe“ der keinem Dritten zugänglich gewesen sei. Die Rechtsverletzung könne daher nur von einem Dritten begangen worden sein, der die WLAN-Verbindung des Beklagten von außerhalb genutzt habe, um sich Zugang zu dessen Internetanschluss zu verschaffen. Für diese – wie zu unterstellen sei – vorsätzliche rechtswidrige Urheberrechtsverletzung eines Dritten hafte der Beklagte nicht als Störer. Der WLAN-Anschlussinhaber dürfe nicht für das vorsätzliche Verhalten beliebiger Dritter, die mit ihm in keinerlei Verbindung stünden, verantwortlich gemacht werden. Ein WLAN-Anschlussinhaber hafte im privaten Bereich deshalb nicht generell wegen der abstrakten Gefahr eines Missbrauchs seines Anschlusses von außen, sondern erst, wenn konkrete Anhaltspunkte hierfür bestünden. Daran fehle es im Streitfall.

Störer könne zwar auch sein, wer die Möglichkeit einer Rechtsverletzung, zu der er einen adäquat-kausalen Beitrag geleistet habe, nicht erkannt habe, sie aber hätte erkennen und mit zumutbaren Mitteln verhindern können. Es erscheine aber fraglich, ob die Unterhaltung eines WLAN-Anschlusses als adäquater Beitrag zu einer Urheberrechtsverletzung angesehen werden könne, die ein vorsätzlich handelnder Dritter mit Hilfe dieses Anschlusses begehe. Jedenfalls sei dem Anschlussinhaber nicht zuzumuten, seinen Computer stets auf seine Kosten mit der neuesten Schutztechnik zu versehen. Solange keine konkreten Anhaltspunkte für eine Rechtsverletzung bestünden, sei es dem Anschlussinhaber unzumutbar, Mittel aufzuwenden, um einen vorsätzlich rechtswidrigen Eingriff eines Dritten zu vermeiden, dessen Handeln dem Beklagten unter keinem Gesichtspunkt zuzurechnen sei. Das erschwere die Rechtsdurchsetzung nicht unzumutbar, weil immer dann, wenn der Anschlussinhaber von konkreten Rechtsverletzungen erfahre, seine Prüfungs- und Überwachungspflicht einsetze.

Schadens- und Aufwendungsersatzansprüche kämen erst recht nicht in Betracht. Ein Verschuldensvorwurf gegenüber dem Beklagten scheide aus. Nach Erhebungen aus der Praxis seien die Sicherheitsprobleme von WLAN-Anschlüssen weithin unbekannt oder würden als nicht erheblich bewertet.

II.

Die Revision hat im Wesentlichen Erfolg. Sie führt hinsichtlich des Unterlassungsantrags sowie des Antrags auf Erstattung der Abmahnkosten zur Aufhebung des angefochtenen Urteils und zur Zurückverweisung der Sache an das Berufungsgericht.

1. Das Berufungsgericht ist allerdings ohne Rechtsfehler davon ausgegangen, dass der Beklagte nicht als Täter oder Teilnehmer einer Urheberrechtsverletzung nach §§ 19a, 97 UrhG haftet. Die dagegen gerichteten Angriffe der Revision bleiben ohne Erfolg.

a) Das Berufungsgericht hat festgestellt, dass der Beklagte im Zeitpunkt der Rechtsverletzung urlaubsabwesend war und sich sein PC in einem abgeschlossenen Büroraum befand. Es besteht kein Anhaltspunkt dafür, dass der Computer des Beklagten während seines Urlaubs mit dem Internet verbunden war. Die Klägerin hat dies in den Vorinstanzen auch nicht geltend gemacht. Die von der Revision aufgeworfene Frage, ob der Beklagte das fragliche Werk öffentlich zugänglich gemacht hätte, wenn sein Rechner, ausgestattet mit den maßgeblichen Daten und einer Tauschbörsensoftware, während seiner Abwesenheit eingeschaltet und mit dem Internet verbunden gewesen wäre, stellt sich daher im Streitfall nicht.

Wird ein geschütztes Werk der Öffentlichkeit von einer IP-Adresse aus zugänglich gemacht, die zum fraglichen Zeitpunkt einer bestimmten Person zugeteilt ist, so spricht zwar eine tatsächliche Vermutung dafür, dass diese Person für die Rechtsverletzung verantwortlich ist. Daraus ergibt sich eine sekundäre Darlegungslast des Anschlussinhabers, der geltend macht, eine andere Person habe die Rechtsverletzung begangen (vgl. OLG Köln MMR 2010, 44, 45; GRUR-RR 2010, 173, 174). Dieser sekundären Darlegungslast ist der Beklagte jedoch nachgekommen, indem er – von der Klägerin unbestritten – vorgetragen hat, zum fraglichen Zeitpunkt im Urlaub gewesen zu sein, während sich seine PC-Anlage in einem für Dritte nicht zugänglichen, abgeschlossenen Büroraum befunden habe. Die Vorlage eines Routerprotokolls hat die Klägerin von dem Beklagten in den Vorinstanzen nicht verlangt. Unabhängig von der Frage, ob überhaupt ein solches Protokoll mit entscheidungserheblichem Inhalt hätte vorgelegt werden können, war der computertechnisch nicht versierte Beklagte jedenfalls nicht verpflichtet, von sich aus ein Routerprotokoll vorzulegen. Das Berufungsgericht konnte deshalb ohne Rechtsfehler annehmen, dass die unmittelbar urheberrechtsverletzende Handlung nur von einem Dritten begangen worden sein konnte, der die WLAN-Verbindung des Beklagten von außerhalb nutzte, um sich Zugang zu dessen Internetanschluss zu verschaffen.

b) Es kommt auch keine täterschaftliche Haftung des Beklagten unter dem Aspekt der Verletzung einer wettbewerbsrechtlichen Verkehrspflicht (vgl. BGHZ 173, 188 Tz. 22 – Jugendgefährdende Schriften bei eBay) in Betracht. Diese für das Wettbewerbsrecht entwickelte Haftungsgrundlage setzt voraus, dass die Merkmale einer täterschaftlichen Haftung nach dem jeweiligen Haftungsregime erfüllt sein müssen. Während im Lauterkeitsrecht das in Rede stehende Verhalten – die Eröffnung einer nicht hinreichend begrenzten Gefahr für die geschützten Interessen anderer Marktteilnehmer – ohne weiteres als eine unlautere geschäftliche Handlung eingeordnet werden kann, müssen für eine täterschaftlich begangene Urheberrechtsverletzung die Merkmale eines der handlungsbezogenen Verletzungstatbestände des Urheberrechts erfüllt sein. Im Streitfall müsste das Verhalten des Beklagten – also die Unterhaltung eines nicht ausreichend gesicherten privaten WLAN-Anschlusses – den Tatbestand der öffentlichen Zugänglichmachung des in Rede stehenden urheberrechtlichen Werkes (§ 19a UrhG) erfüllen (vgl. zum Merkmal des Anbietens im Markenrecht BGHZ 158, 236, 250 – Internet-Versteigerung I). Dies ist indessen – wie dargelegt – nicht der Fall. Hinzu kommt, dass die Haftung für die Verletzung einer wettbewerbsrechtlichen Verkehrspflicht in dem vom Senat entschiedenen Fall nicht zuletzt mit dem eigenen geschäftlichen Interesse begründet worden ist, das der Betreiber der Handelsplattform verfolgt und das es rechtfertigt, von ihm eine besondere Rücksichtnahme auf Rechtsgüter zu verlangen, die durch sein Verhalten gefährdet werden.

c) Allerdings hat der Bundesgerichtshof nach Verkündung des Berufungsurteils entschieden, dass der private Inhaber eines Mitgliedskontos bei eBay sich so behandeln lassen muss, als habe er selbst gehandelt, wenn er das Konto nicht hinreichend vor dem Zugriff Dritter gesichert hat und es von einem Dritten benutzt wird, ohne dass der Kontoinhaber dies veranlasst oder geduldet hat (BGHZ 180, 134 Tz. 16 – Halzband). Die bei der Verwahrung der Zugangsdaten für das Mitgliedskonto gegebene Pflichtverletzung stellt danach einen eigenen, selbständigen Zurechnungsgrund dar. Diese Entscheidung ist indes nicht auf den Fall der Nutzung eines ungesicherten WLAN-Anschlusses durch außenstehende Dritte übertragbar.

Der IP-Adresse kommt keine mit einem eBay-Konto vergleichbare Identifikationsfunktion zu. Anders als letzteres ist sie keinem konkreten Nutzer zugeordnet, sondern nur einem Anschlussinhaber, der grundsätzlich dazu berechtigt ist, beliebigen Dritten Zugriff auf seinen Internetanschluss zu gestatten. Die IP-Adresse gibt deshalb bestimmungsgemäß keine zuverlässige Auskunft über die Person, die zu einem konkreten Zeitpunkt einen bestimmten Internetanschluss nutzt. Damit fehlt die Grundlage dafür, den Inhaber eines WLAN-Anschlusses im Wege einer unwiderleglichen Vermutung so zu behandeln, als habe er selbst gehandelt (vgl. BGHZ 180, 134 Tz. 16 – Halzband). Es ginge deshalb zu weit, die nicht ausreichende Sicherung eines WLAN-Anschlusses mit der unsorgfältigen Verwahrung der Zugangsdaten für ein eBay-Konto gleichzusetzen. Dies würde die WLAN-Nutzung im Privatbereich auch mit unangemessenen Haftungsrisiken belasten, weil der Anschlussinhaber bei Annahme einer täterschaftlichen Verantwortung unbegrenzt auf Schadensersatz haften würde, wenn außenstehende Dritte seinen Anschluss in für ihn nicht vorhersehbarer Weise für Rechtsverletzungen im Internet nutzen.

d) Der Beklagte ist auch nicht Teilnehmer der durch den unbekannten Dritten begangenen Urheberrechtsverletzung. Ihm fehlt jedenfalls der dafür erforderliche Vorsatz (vgl. zum Markenrecht BGHZ 158, 236, 250 – Internet-Versteigerung I).

e) Haftet der Beklagte nicht als Täter oder Teilnehmer einer Urheberrechtsverletzung, scheidet ein Schadensersatzanspruch der Klägerin aus. Nicht zu beanstanden ist daher die Abweisung des Zahlungsantrags, soweit die Klägerin Schadensersatz begehrt hat.

2. Soweit das Berufungsgericht die Klage mit dem Unterlassungsantrag abgewiesen hat, kommt eine Bestätigung dagegen nicht in Betracht. Denn entgegen der Ansicht des Berufungsgerichts kann die Klägerin den Beklagten als Störer auf Unterlassung in Anspruch nehmen. Das Berufungsgericht meint zwar, der Betreiber eines privaten WLAN-Anschlusses hafte nicht generell wegen der abstrakten Gefahr eines Missbrauchs seines Anschlusses durch einen Außenstehenden, sondern erst wenn konkrete Anhaltspunkte für einen solchen Missbrauch bestünden. Dem kann aber für den hier vorliegenden Fall nicht beigetreten werden, dass der WLAN-Anschluss ohne die auch im privaten Gebrauch verkehrsüblichen und zumutbaren Zugangssicherungen betrieben wird.

a) Als Störer kann bei der Verletzung absoluter Rechte auf Unterlassung in Anspruch genommen werden, wer – ohne Täter oder Teilnehmer zu sein – in irgendeiner Weise willentlich und adäquat kausal zur Verletzung des geschützten Rechts beiträgt (BGH, Urt. v. 18.10.2001 – I ZR 22/99, GRUR 2002,618, 619 = WRP 2002, 532 – Meißner Dekor I; BGH, Urt. v. 30.4.2008 -I ZR 73/05, GRUR 2008, 702 Tz. 50 = WRP 2008, 1104 – Internet-Versteigerung III). Da die Störerhaftung nicht über Gebühr auf Dritte erstreckt werden darf, die nicht selbst die rechtswidrige Beeinträchtigung vorgenommen haben, setzt die Haftung des Störers nach der Rechtsprechung des Senats die Verletzung von Prüfpflichten voraus. Deren Umfang bestimmt sich danach, ob und inwieweit dem als Störer in Anspruch Genommenen nach den Umständen eine Prüfung zuzumuten ist (BGH, Urt. v. 15.10.1998 -I ZR 120/96, GRUR 1999,418,419 f. = WRP 1999, 211 – Möbelklassiker; BGHZ 158, 343, 350 – Schöner Wetten; BGH, Urt. v. 9.2.2006 – I ZR 124/03, GRUR 2006, 875 Tz. 32 = WRP 2006, 1109 – Rechtsanwalts-Ranglisten).

b) Der Betrieb eines nicht ausreichend gesicherten WLAN-Anschlusses ist adäquat kausal für Urheberrechtsverletzungen, die unbekannte Dritte unter Einsatz dieses Anschlusses begehen. Auch privaten Anschlussinhabern obliegen insoweit Prüfungspflichten, deren Verletzung zu einer Störerhaftung führt.

aa) Es ist nicht gänzlich unwahrscheinlich, dass unberechtigte Dritte einen unzureichend gesicherten WLAN-Anschluss dazu benutzen, urheberrechtlich geschützte Musiktitel im Internet in Tauschbörsen einzustellen. Die Unterlassung ausreichender Sicherungsmaßnahmen beruht auch auf dem Willen des Anschlussinhabers.

bb) Auch Privatpersonen, die einen WLAN-Anschluss in Betrieb nehmen, ist es zuzumuten zu prüfen, ob dieser Anschluss durch angemessene Sicherungsmaßnahmen hinreichend dagegen geschützt ist, von außenstehenden Dritten für die Begehung von Rechtsverletzungen missbraucht zu werden. Die Zumutbarkeit folgt schon daraus, dass es regelmäßig im wohlverstandenen eigenen Interesse des Anschlussinhabers liegt, seine Daten vor unberechtigtem Eingriff von außen zu schützen. Zur Vermeidung von Urheberrechtsverletzungen durch unberechtigte Dritte ergriffene Sicherungsmaßnahmen am WLAN-Zugang dienen zugleich diesem Eigeninteresse des Anschlussinhabers. Die Prüfpflicht ist mit der Folge der Störerhaftung verletzt, wenn die gebotenen Sicherungsmaßnahmen unterbleiben.

cc) Welche konkreten Maßnahmen zumutbar sind, bestimmt sich auch für eine Privatperson zunächst nach den jeweiligen technischen Möglichkeiten (vgl. 8GHZ 172, 119 Tz. 47 – Internet-Versteigerung 11). Es würde die privaten Verwender der WLAN-Technologie allerdings unzumutbar belasten und wäre damit unverhältnismäßig, wenn ihnen zur Pflicht gemacht würde, die Netzwerksicherheit fortlaufend dem neuesten Stand der Technik anzupassen und dafür entsprechende finanzielle Mittel aufzuwenden. Die Prüfungspflicht im Hinblick auf die unbefugte Nutzung eines WLAN-Routers konkretisiert sich vielmehr dahin, dass jedenfalls die im Kaufzeitpunkt des Routers für den privaten Bereich marktüblichen Sicherungen ihrem Zweck entsprechend wirksam einzusetzen sind (vgl. dazu für den Bereich der Verkehrssicherungspflichten BGH, Urt. v. 31.10.2006 – VI ZR 223/05, NJW 2007, 762 Tz. 11; Urt. v. 2.3.2010 – VI ZR 223/09 Tz. 9 f., VersR 2010, 544).

dd) Die dem privaten WLAN-Anschlussinhaber obliegende Prüfungspflicht besteht nicht erst, nachdem es durch die unbefugte Nutzung seines Anschlusses zu einer ersten Rechtsverletzung Dritter gekommen und diese ihm bekannt geworden ist. Sie besteht vielmehr bereits ab Inbetriebnahme des Anschlusses. Die Gründe, die den Senat in den Fällen der Internetversteigerung dazu bewogen haben, eine Störerhaftung des Plattformbetreibers erst anzunehmen, nachdem er von einer ersten Rechtsverletzung Kenntnis erlangt hat, liegen bei privaten WLAN-Anschlussbetreibern nicht vor. Es geht hier nicht um ein Geschäftsmodell, das durch die Auferlegung präventiver Prüfungspflichten gefährdet wäre (vgl. BGHZ 158, 236, 251 f. -Internet-Versteigerung I). Es gelten auch nicht die Haftungsprivilegien nach § 10 TMG und Art. 14 f. der Richtlinie 2000/31/EG über den elektronischen Geschäftsverkehr, die im Falle des Diensteanbieters nach § 10 Satz 1 TMG (Host Provider) einen weitergehenden Unterlassungsanspruch ausschließen. Das hoch zu bewertende, berechtigte Interesse, über WLAN leicht und räumlich flexibel Zugang zum Internet zu erhalten, wird nicht dadurch in Frage gestellt, dass die zum Zeitpunkt der Installation des WLAN-Routers auch im Privatbereich verkehrsüblich vorhandenen Sicherungsmaßnahmen gegen unbefugte Nutzung angewandt werden.

c) Die Klägerin kann den Beklagten als Störer auf Unterlassung in Anspruch nehmen. Er hat unter Verletzung der ihm obliegenden Prüfungspflicht eine Ursache dafür gesetzt, dass ein Dritter über seinen unzureichend gesicherten WLAN-Anschluss die in Rede stehende Urheberrechtsverletzung begehen konnte.

aa) Ohne Rechtsfehler hat das Berufungsgericht auf der Grundlage der von der L. AG ermittelten IP-Adresse festgestellt, dass ein außenstehender Dritter den WLAN-Anschluss des Beklagten für die das Verwertungsrecht der Klägerin verletzende Handlung benutzt hat.

(1) Der Beklagte hat zwar bestritten, dass die Klägerin korrekt an seine IP-Adresse gelangt sei, und geltend gemacht, bei der Feststellung der IP-Adresse des wirklichen Täters müsse ein Ermittlungsfehler unterlaufen sein. Nach den vom Berufungsgericht in Bezug genommenen Feststellungen des Landgerichts hat die L. AG aber die fragliche IP-Adresse mit Hilfe der von ihr entwickelten zuverlässigen und eingehend überwachten Software ermittelt.

Nachdem das Landgericht das pauschale Bestreiten des Beklagten als zu unbestimmt angesehen hatte und der Beklagte seinen Vortrag in zweiter Instanz nicht weiter substantiiert hat, konnte das Berufungsgericht insoweit ohne Rechtsfehler auf die Feststellungen des Landgerichts verweisen.

(2) Für die Auskunft der Deutschen Telekom AG, wonach die ermittelte IP-Adresse im fraglichen Zeitpunkt dem WLAN-Anschluss des Beklagten zugeordnet war, bestand kein Beweiserhebungsverbot. Sie konnte deshalb vom Berufungsgericht auch ohne Rechtsfehler verwertet werden.

Auskünfte über den Namen des hinter einer IP-Adresse stehenden Anschlussinhabers richten sich nach den Regelungen des Telekommunikationsgesetzes über die Bestandsdatenabfrage (LG Stuttgart MMR 2005, 624, 628; LG Hamburg MMR 2005, 711; LG Würzburg NStZ-RR 2006, 46; Sankol, MMR 2006, 361, 365; a.A. Bock in Beck’scher TKG-Kommentar, 3. Aufl., § 113 Rdn, 24; Bär, MMR 2005, 626). Es handelt sich nicht um Verkehrsdaten nach § 96 Abs. 1, § 113a TKG, die gemäß § 100g Abs. 2, § 100b Abs. 1 StPO nur auf richterliche Anordnung erhoben werden dürfen. Die Zuordnung einer zu einem bestimmten Zeitpunkt benutzten dynamischen IP-Adresse zu einem Anschlussinhaber enthält keine Aussage darüber, mit wem der Betreffende worüber und wie lange kommuniziert hat. Es entspricht auch dem Willen des Gesetzgebers, die IP-Adressen von Anschlussinhabern als Bestandsdaten einzuordnen (vgl. Begründung des Regierungsentwurfs eines Gesetzes zur Änderung der Strafprozessordnung, BT-Drucks. 14/7008, S. 7; Begründung des Regierungsentwurfs eines Gesetzes zur Neuregelung der Telekommunikationsüberwachung …, BT-Drucks. 16/5846, S. 26 f.). Die Ermittlung des einer konkreten IP-Adresse zu einem bestimmten Zeitpunkt zugeordneten Anschlussinhabers erfolgt daher auf der Grundlage der allgemeinen Befugnisse der Strafverfolgungsbehörden gemäß § 161 Abs. 1 Satz 1 und § 163 StPO, so dass die Auskunft der Deutschen Telekom AG rechtmäßig eingeholt worden ist.

(3) Der Beklagte hat vorgetragen, sein Computer sei zwar WLAN-fähig, bei der Installation im Jahre 2003/04 sei diese Funktion aber deaktiviert worden und die Vernetzung über eine strukturierte Verkabelung erfolgt. Das steht indes einer Nutzung des WLAN-Zugangs durch einen Dritten am 8. September 2006 nicht entgegen. Vielmehr konnte das Berufungsgericht durch Bezugnahme auf die landgerichtlichen Feststellungen im Hinblick auf die von der Deutschen Telekom AG erteilte Auskunft davon ausgehen, dass der WLAN-Zugang des Beklagten zum fraglichen Zeitpunkt aktiviert war.

Entgegen dem Vortrag des Beklagten konnte sein WLAN-Router dann auch nicht während seines Urlaubs über einen der Stromversorgung seines PC-Systems dienenden Sammelstecker ausgeschaltet gewesen sein.

bb) Der Beklagte hat die ihm als Betreiber eines WLAN-Anschlusses obliegende Prüfungspflicht hinsichtlich ausreichender Sicherungsmaßnahmen verletzt.

Nach den vom Berufungsgericht in Bezug genommenen Feststellungen des Landgerichts hat der Beklagte allerdings keinen gänzlich ungesicherten WLAN-Zugang verwendet. Vielmehr war der Zugang auf seinen Router bei aktivierter WLAN-Unterstützung werkseitig durch eine WPA-Verschlüsselung geschützt, die für die Einwahl in das Netzwerk des Beklagten einen 16-stelligen Authentifizierungsschlüssel erfordert. Mangels anderweitiger Feststellungen kann jedenfalls für September 2006 auch nicht davon ausgegangen werden, dass bei privater WLAN-Nutzung eine Verschlüsselung nach dem WPA2-Standard verkehrsüblich und damit geboten war, um unberechtigte Zugriffe Dritter auf das Drahtlosnetzwerk zu verhindern. Es belastete die Verwender dieser Technologie unzumutbar und damit unverhältnismäßig, wenn sie ihre Netzwerksicherheit fortlaufend dem neuesten Stand der Technik anpassen und dafür entsprechende finanzielle Mittel aufwenden müssten.

Die Prüfpflicht des Beklagten bezieht sich aber auf die Einhaltung der im Kaufzeitpunkt des Routers für den privaten Bereich marktüblichen Sicherungen. Diese Pflicht hat der Beklagte verletzt. Der Beklagte hat es nach dem Anschluss des WLAN-Routers bei den werkseitigen Standardsicherheitseinstellungen belassen und für den Zugang zum Router kein persönliches, ausreichend langes und sicheres Passwort vergeben. Der Schutz von Computern, Kundenkonten im Internet und Netzwerken durch individuelle Passwörter gehörte auch Mitte 2006 bereits zum Mindeststandard privater Computernutzung und lag schon im vitalen Eigeninteresse aller berechtigten Nutzer. Sie war auch mit keinen Mehrkosten verbunden.

c) Auch wenn der Beklagte als Störer haftet, kommt eine Verurteilung nach dem bislang gestellten Unterlassungsantrag nicht in Betracht. Denn der Antrag, es dem Beklagten zu verbieten, die Tonträgerproduktion „Sommer unseres Lebens“ im Internet in Tauschbörsen zugänglich zu machen, verfehlt die konkrete Verletzungsform.

Ein Unterlassungsanspruch steht der Klägerin nur insoweit zu, als sie sich dagegen wendet, dass der Beklagte außenstehenden Dritten Rechtsverletzungen der genannten Art ermöglicht, indem er den Zugang zu seinem WLAN-Anschluss unzureichend sichert. Die Revision macht zwar geltend, dass sich ihr Antrag konkret auf diese Verletzungsform beziehe. Es wird aber nicht deutlich, dass er sich darauf beschränkt. Der Antrag bedarf daher der Einschränkung, die nur die Klägerin selbst vornehmen kann.

Der Umstand, dass der gestellte Unterlassungsantrag die konkrete Verletzungsform nicht erfasst, rechtfertigt andererseits nicht die Abweisung der Klage. Aus der Sicht des Berufungsgerichts bestand kein Anlass, darauf hinzuwirken, dass die Klägerin einen an der konkreten Verletzungsform orientierten Unterlassungsantrag stellt (§ 139 Abs. 1 ZPO). Der Grundsatz des fairen Verfahrens gebietet es unter diesen Umständen, der Klägerin die Möglichkeit einzuräumen, ihren Antrag auf die konkrete Verletzungsform anzupassen.

3. Hinsichtlich der geltend gemachten Abmahnkosten ist der Rechtsstreit ebenfalls noch nicht zur Entscheidung reif. Das Berufungsgericht hat bislang noch nicht geprüft, ob nach dem maßgeblichen Sachverhalt – unzureichende Sicherung eines WLAN-Anschlusses, die zum einmaligen öffentlichen Zugänglichmachen eines einzelnen Titels auf einer Tauschbörse geführt hat – die vom Vertreter der Klägerin angesetzte Geschäftsgebühr auf der Grundlage eines Streitwerts von 10.000 € zu berechnen ist (vgl. etwa LG Hamburg ZUM 2007, 869).

Vorinstanzen:

LG Frankfurt/Main, Entscheidung vom 05.10.2007, Az. 2/3 0 19/07

OLG Franfurt/Main, Entscheidung vom 01.07.2008, Az. 11 U 52/07