In der Netzwelt findet derzeit eine heftige Diskussion um AdBlocker statt (s. nur hier und hier). Nachdem Unternehmen verstanden haben, dass AdBlocker eine Gefahr für die hinter ihren Angeboten stehenden darstellen, suchen sie nach Auswegen. Einerseits strengen sie – bisher erfolglos – Klagen gegen die Hersteller von AdBlockern an. Andererseits fangen sie an, Nutzer mit AdBlockern auszusperren. Nicht verstanden haben es die Unternehmen leider, was das Problem mit ihrem Modell ist. Ich bin sicher, dass Nutzer Werbung bis zu einem gewissen Grad akzeptieren und auf Werbeblocker verzichten würden, wenn diese Werbung einerseits die Nutzung von Internet und anderen Diensten nicht stört und zweitens keine Daten über den Nutzer gesammelt werden. Manche haben das übrigens verstanden. Das Blog TechDirt beispielsweise gestattet Nutzern in vorbildlicher Weise ausdrücklich das vollständige Ausschalten von Werbung.

Es gibt noch eine andere Seite der Diskussion: TK-Unternehmen versuchen schon seit längerem, neue Einnahmequellen zu erschließen – ich erinnere an den Streit um die Netzneutralität. Nun hat Golem.de berichtet, dass die Deutsche Telekom erwägen soll, im eigenen Netz – und damit auf der Netzebene! – auf AdBlocker zu setzen. Ziel wäre es, Werbung auszufiltern, wenn die Werbeanbieter nicht einen Teil ihrer Gewinne an den TK-Anbieter abführen.

1. Werbeblocker auf Netzebene: Shine Technologies

Angeblich soll dafür ein System der Firma Shine Technologies eingesetzt werden. Die Webseite von Shine ist leider überhaupt nicht aussagekräftig. Es wird insbesondere nicht klar, wie die Werbung geblockt werden soll. Tief blicken lässt die Webseite allerdings schon. Dort heißt es zunächst:

„Ad Blocking is a Consumer Right. Full Stop.“

Direkt im Anschluss wird aber die Frage gestellt:

„Who’s Monetizing Your Pipe?“

Kunden von Shine sind nämlich TK-Unternehmen. Und die sollen Werbung nach Belieben stoppen können. So heißt es denn auch:

„Carriers can now stop Ad Tech dead in its tracks, protecting infrastructure and delivering an advertising-pollution-free user experience for Subscribers.“

und

„For the first time, and with unprecedented clarity, Carriers can see exactly which Ad Networks are actively monetizing on their infrastructure, at what volume, and at what monetary value.“

Es geht also weniger um den Schutz der Kunden vor Werbung, sondern um die Möglichkeit für TK-Unternehmen, Einblick zu nehmen, welche Werbung ihr Netzwerk passiert und welche Einnahmen dafür generiert werden – eine ideale Basis, um nach einer Beobachtungsphase einen Teil dieser Einkünfte zu verlangen – oder die Werbung wird geblockt.

2. Technik?

Wie gesagt, bleibt unklar, wie die Werbung blockiert werden soll. Festhalten lässt sich aber, dass der TK-Anbieter offenbar einzelne Werbung durchlassen und andere blocken können soll. Denkbar ist, dass ganze Domains von AdFarmen geblockt werden, z.B. auf DNS- oder IP-Ebene. Andererseits können auch auf der Ebene des http-Dienstes geblockt werden, indem bestimmte Anfragen nicht weitergeleitet oder aus dem Datenstrom ausgefiltert werden.

Werden z.B. Werbebanner abgerufen könnte eine Fake-Antwort zurückgesandt werden, damit der Browser nicht bis zum Ende des Timeouts auf die Grafik wartet.

Update: Ich bin von @ertraeglichkeit darauf hingewiesen worden, dass Shine Technologies nach Informationen von Heise Online auf Deep Packet Inspection setzt, um Werbung zu erkennen und auszufiltern.

(Wer hier nähere Informationen für mich hat, gerne per E-Mail oder in den Kommentaren.)

3. Gefahren

Ich habe den Titel dieses Beitrages „Eine unterschätzte Gefahr?“ genannt. Grund dafür ist, dass TK-Anbieter eine ganz besondere Rolle einnehmen, die ganz besondere Pflichten nach sich zieht. Eingriffe in den Datenstrom der Nutzer sind da extrem kritisch (ich habe mich mehrfach schon mit den Problemen der Deep Packet Injection befasst, s. meinen Beitrag in der MMR 2015, S. 8 ff. und zum aktuellen Verhalten des US-Anbieters AT&T).

a. Werbung: Nur auf „Anforderung“ durch den Nutzer

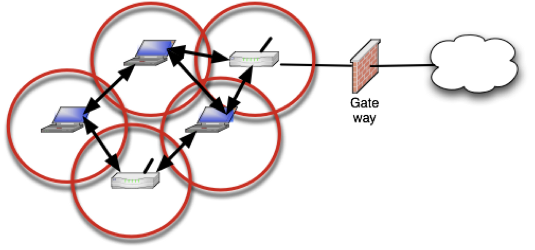

Zunächst ist wichtig, sich klar zu machen, wie und warum Werbung transportiert wird. Ausgangspunkt ist nämlich stets der Nutzer. Dieser „fordert“ die Werbung an. Webseite z.B. bestehen in der Regel nicht nur aus einem HTML-Dokument, sondern enthalten z.B. Grafiken oder laden auf Grund von in der Webseite enthaltenen Skripten Inhalte nach. Im Rahmen der Darstellung der vom Webserver u?bermittelten Webseite fordert der Browser daher diese weiteren Inhalte beim Webserver an – dies ist genau die Technik, die zur Darstellung von Werbung im Browser führt.

An dieser Stelle setzen Werbeblocker wie AdBlock-Plus an. Sie verändern vor der Ausführung durch den Browser das HTML-Dokument und hindern so den Browser daran, die in die Webseite eingebettete Werbung zu laden.

Auch z.B. bei Apps mit Werbung geht die Anforderung der Werbung und deren anschließende Darstellung vom Nutzer – nämlich der App – aus.

b. Veränderungen des Datenstroms: Verletzung von §§ 88 ff. TKG?

Nehmen wir einmal das – ganz einfache – Beispiel einer Webseite mit eingebautem Banner. Der Browser lädt die HTML-Datei, diese enthält ein Tag, das das Nachladen des Werbebanners als Grafik durch den Browser bewirkt.

Vermutlich (hoffentlich!) wird der Werbeblocker von Shine nicht dem Text des HTML-Dokuments verändern, sondern nur die anschließende Anfrage zum Nachladen des Banners blockieren.

Solche Eingriffe sind extrem problematisch mit Blick auf das Fernmeldegeheimnis. Dabei enthält § 88 TKG eine einfachgesetzliche Regelung des Fernmeldegeheimnisses in Art. 10 GG. Gemäß § 88 Abs. 1 TKG unterliegen dem Fernmeldegeheimnis der Inhalt der Telekommunikation und ihre na?heren Umsta?nde. § 88 Abs. 3 TKG verbietet einerseits, sich oder anderen u?ber das fu?r die gescha?ftsma?ßige Erbringung der TK-Dienste einschließlich des Schutzes ihrer technischen Systeme erforderliche Maß hinaus Kenntnis vom Inhalt oder von den na?heren Umsta?nden der Telekommunikation zu verschaffen. Weiter stellt § 88 Abs. 3 Satz 2 TKG eine strenge Zweckbindung auf.

Das OLG Hamburg sieht beispielsweise das Blockieren von DNS-Anfragen und IP-Anfragen durch den TK-Anbieter als Eingriff in das Fernmeldegeheimnis nach § 88 TKG an (OLG Hamburg, 21.11.2013 – 5 U 68/10, GRUR-RR 2014, 140 – 3dl.am). Zur Begründung führt das OLG Hamburg aus:

„Nach Auffassung des Senats handelt es sich bei IP-Adressen, URLs und DNS-Namen um nähere Umstände der Telekommunikation, wenn diese in Bezug zu einem Übertragungs- oder Verbindungsvorgang gesetzt werden, die vom Schutz des Fernmeldegeheimnisses umfasst sind …

Dass ein Eingriff in das Fernmeldegeheimnis ausgeschlossen sein soll, wenn die dem Schutz der Norm unterliegenden Informationen lediglich im Rahmen automatisierter Vorgänge zur Erschwerung des Zugriffs auf ein Internetangebot genutzt werden, vermag der Senat der gesetzlichen Regelung des § TKG nicht zu entnehmen. Auch die Gesetzesbegründung zu § 82 TKG aF ist zu diesem Gesichtspunkt unergiebig (BT-Drs. 13/3609, 53).

§ 88 III 2 TKG bestimmt dagegen ausdrücklich, dass Kenntnisse über Tatsachen, die dem Fernmeldegeheimnis unterliegen, nur für den in S. 1 genannten Zweck – mithin die geschäftsmäßige Erbringung der Telekommunikationsdienste einschließlich des Schutzes ihrer technischen Systeme – verwendet werden dürfen. Wenn Access-Provider rechtswidrige Informationen im Internet mittels der vorgenannten Methoden sperren sollen, so müssen sie hierfür jedoch gerade auf ihre Kenntnis von näheren Umständen der Telekommunikation zurückgreifen, die sie bei der geschäftsmäßigen Erbringung ihrer Telekommunikationsdienste erlangen, wie zum Beispiel IP-Adresse, URL oder DNS-Name. Die Nutzung dieser Kenntnisse für die Erschwerung des Zugriffs auf ein bestimmtes Angebot im Internet ist von dem Zweck des § 88 III 1 TKG nicht gedeckt und wäre daher allenfalls bei Vorliegen einer gesetzlichen Vorschrift gem. § 88 III 2 TKG zulässig …“

Hinzuweisen ist darauf, dass das OLG Köln dies hinsichtlich DNS- und IP-Sperren anders sieht (OLG Köln, 18.7.2014 – 6 U 192/11, GRUR 2014, 1081 – Goldesel). Bei URL-Sperren erkennt es jedoch auch einen Eingriff in das Fernmeldegeheimnis. Mit der Frage, wie sich das Versenden von gefälschten IP-Antworten – z.B. zur Verhinderung eines Timeouts – auswirkt, liegt meines Wissens noch keine Rechtsprechung vor. Im Zusammenhang mit TCP-Resetpaketen beim Filesharing weist Bedner allerdings zu Recht darauf hin, dass eine Strafbarkeit wegen des Unterdrückens von Daten nach § 303a StGB vorliegen kann (Bedner, Rechtma?ßigkeit der „Deep Packet Inspection“, S. 25 – PDF). Mit der Frage des Eingriffs in das Fernmeldegeheimnis durch Sperren wird sich der BGH demnächst – anlässlich der Revision zur Entscheidung des OLG Hamburg – näher befassen.

Nach dem oben dargestellten Hinweis scheint Shine Technologies auf Deep Packet Inspection zu setzen. Der Einsatz dieser Technik außerhalb von reinem Netzwerkmanagement – und dazu gehört das Blocken von Werbung sicher nicht – dürfte jedenfalls einen Eingriff in das Fernmeldegeheimnis darstellen. So sehen dies bei der Frage von Sperranordnungen sowohl OLG Hamburg (21.11.2013 – 5 U 68/10, GRUR-RR 2014, 140 – 3dl.am) als auch OLG Köln (18.7.2014 – 6 U 192/11, GRUR 2014, 1081 – Goldesel).

Mit anderen Worten: Das TK-Unternehmen, das Werbeblocker einsetzt, sieht sich der Gefahr ausgesetzt, einen Eingriff in das Fernmeldegeheimnis zu begehen. Es ist nämlich nicht die Aufgabe von TK-Unternehmen, in die vom Nutzer angeforderten Informationen einzugreifen. Sie sollen sich – so die Intention des Gesetzgebers – vollständig neutral verhalten und insbesondere keine Kenntnis von Inhalten und Umständen der Telekommunikation nehmen. Bei gezielten Blockaden im Datenstrom könnte aber ein entsprechender Eingriff vorliegen.

c. Veränderungen des Datenstroms: Verlust der Haftungsprivilegierung des § 8 TMG?

Ein weiterer Punkt könnte für TK-Anbieter unangenehm werden. Hier im Blog habe ich immer wieder über die Haftungsprivilegierung des § 8 TMG berichtet. Kurz gefasst bedeutet sie für TK-Anbieter, dass sie für Handlungen ihrer Nutzer nicht haften, wenn sie sich vollständig neutral verhalten. Dazu gehört insbesondere, dass sie die vom Nutzer angeforderten Informationen nicht verändern und nicht auswählen.

Wenn aber das Nutzer ein bestimmtes Werbebanner anfordert und der TK-Anbieter dieses blockiert, weil der Werbeanbieter nicht zu den zahlenden Kunden des TK-Anbieters gehört, dann entscheidet der TK-Anbieter – nicht der Kunde – ob eine bestimmte Information übertragen wird oder nicht. Der Anbieter verhält sich daher insoweit nicht mehr neutral, er wählt Informationen aus, die an den Nutzer übertragen bzw. nicht übertragen werden.

Der TK-Anbieter läuft dadurch Gefahr, für alle Handlungen seiner Nutzer in die Haftung genommen zu werden. Es ist derzeit unklar, was in einer solchen Situation passieren würde: Haftet der TK-Anbieter nur für diejenigen Informationen, die er ausgewählt oder verändert hat, oder verliert er seinen Status komplett? Der Gesetzeswortlaut („die übermittelte Information“) deutet darauf hin, dass die Privilegierung nur punktuell entfällt und nicht vollständig. TK-Anbieter sollten sich allerdings hier vorher absichern.

d. Vertragsverletzung und wettbewerbswidriges Handeln

Last but not least, kann das Blockieren einzelner Inhalte eine Vertragsverletzung darstellen. Der Nutzer fordert schließlich diese Information an. Was macht der TK-Anbieter, wenn der Nutzer sich gerne Werbevideos anschaut, der Werbeanbieter aber nicht zahlt? Indem der TK-Anbieter das Werbevideo blockiert, erfüllt er eine Datenanforderung seines Kunden nicht und erfüllt damit nicht seine vertragliche Verpflichtung. Ob das durch AGB rechtssicher abzubilden ist, wage ich zu bezweifeln.

Wer solcherlei Vertragsverletzungen begeht, kann im Übrigen möglicherweise auch durch Wettbewerber oder Verbände abgemahnt und auf Unterlassung in Anspruch werden. Wir müssen abwarten, ob es dazu kommt.

e. Blockade nur nach Auftrag durch den Nutzer?

Ich vermute, dass TK-Anbieter, die ein solches Modell realisieren wollen, dies am Ende durch eine aktive Handlung ihrer Nutzer absichern werden. So könnte der Nutzer bei Vertragsschluss oder später gefragt werden, ob der TK-Anbieter für ihn – als Service für den Kunden – Werbung blockieren soll. Wenn der Nutzer dem zustimmt, dürften zumindest Verletzungen des Fernmeldegeheimnisses und des Vertrages nicht vorliegen, die Auswirkungen auf § 8 TMG bleiben unsicher. Ob eine Voreinstellung mit Opt-Out („Ich will doch Werbung“) hier ausreichend wäre, ist eine weitere Frage.

Selbst wenn der Nutzer gefragt wird, bleibt aber problematisch, ob der TK-Anbieter darüber aufklären muss, dass er hieraus einen monetären Vorteil zieht und der Nutzer durch entsprechende AdBlocker auch selbst – und ohne den TK-Anbieter – ein ähnliches Ergebnis erzielen kann. Eine solche Pflicht könnte sich aus § 43a Abs. 2 Nr. 2 TKG sowie aus § 242 BGB ergeben. Fragen über Fragen …

4. Fazit

Es bleibt spannend. Ich bin insbesondere gespannt, ob und wann TK-Anbieter in Deutschland mit dem Einsatz von AdBlockern anfangen und wie offen sie damit umgehen werden. Die rechtliche Konstruktion jedenfalls wird nicht ganz einfach.

(Update 6.10.2015: Hinweis zur Deep Packet Inspection aufgeführt und in der Darstellung eingearbeitet, danke an @ertraeglichkeit)