Wie die Initiative Abmahnwahn berichtet, hat das AG Braunschweig in einem Filesharing-Fall die Klage auf Schadensersatz und Ersatz der Abmahnkosten abgewiesen, nachdem der Beklagte als Anschlussinhaber dargelegt hatte, dass er zum Zeitpunkt der angeblichen Rechtsverletzung einen WLAN-Router des Typs „Speedport 504 W“ im Einsatz hatte (AG Braunschweig, Urteil vom 27.08.2014, Az. 117 C 1049/14). Da bei diesem WLAN-Router eine erhebliche Sicherheitslücke bestand, durch die sich Dritte Zugang zum WLAN des Beklagten hätten verschaffen können, hat das Gericht die Vermutung, dass der Anschlussinhaber der Täter sei, zurückgewiesen. Als Folge hat das Amtsgericht weder den Schadensersatzanspruch noch den alternativ auf die Grundsätze der Störerhaftung gegründeten Anspruch auf Ersatz der Abmahnkosten zuerkannt.

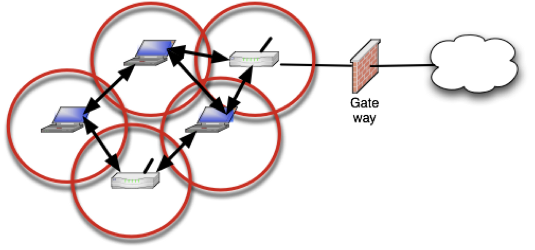

Das Urteil ist unter Berücksichtigung der Rechtsprechung des BGH, insbesondere BGH, Urt. v. 12.5.2010 – I ZR 121/08: Sommer unseres Lebens, MMR 2010, 565 (PDF), folgerichtig. Zwar sieht der BGH in ständiger Rechtsprechung (zuletzt BGH Urt. v. 8.1.2014 – I ZR 169/12, K&R 2014, 516 – BearShare) eine Vermutung zu Lasten des Anschlussinhabers. Diese kann aber erschüttert werden, indem der Anschlussinhaber in Erfüllung seiner sekundären Darlegungslast Umstände darlegt, die ernsthaft die Möglichkeit belegen, dass ein Dritter die Rechtsverletzung begangen haben kann. So war es im Fall des AG Braunschweig, denn der WLAN-Router wies eine Sicherheitslücke im WiFi-Protected Setup (WPS) auf, durch die Dritte die WPS-PIN erraten konnten (s. auch kürzlich wieder hier). Damit scheidet die Haftung auf Schadensersatz aus.

Interessant wird es, wenn man sich überlegt, ob der Beklagte vielleicht als Störer haften könnte. Aber auch hier kommt dem Anschlussinhaber die Rechtsprechung des BGH „Sommer unseres Lebens“ (s.o.) zu Hilfe: Der private Anschlussinhaber muss nur diejenigen Sicherheitsvorkehrungen treffen, die zum Zeitpunkt der Anschaffung und Einrichtung des WLANs üblich waren – und diesen Standard hat der Beklagte mit Belassung der Voreinstellungen hier wohl erfüllt. Jedenfalls konnte danach vom Anschlussinhaber nicht verlangt werden, auf seinem Router ein Firmware-Update einzuspielen, das die Lücke behoben hätte – zumal das Firmware-Update zum Zeitpunkt der Rechtsverletzung noch gar nicht existierte, und die Lücke auch noch nicht der allgemeinen Öffentlichkeit bekannt war. An genau dieser Stelle zeigt sich übrigens, zu welchen Einzelfallentscheidungen die Rechtsprechung des BGH führt: Obwohl die Lücke noch nicht allgemein bekannt, aber dennoch vorhanden war, bestand nach Auffassung des AG Braunschweig die ernsthafte Möglichkeit, dass ein Dritter diese Lücke ausgenutzt hat, zumal der Beklagte in einem Mehrparteienhaus wohnte …

Berücksichtigen könnte man noch, dass der BGH auf der anderen Seite in der Entscheidung „Sommer unseres Lebens“ festgestellt hat, dass der Anschlussinhaber wenigstens das zur Verschlüsselung genutzte Kennwort ändern muss (dazu hier; s. auch Urteil des AG Frankfurt hier). Mit diesem Argument hätte man hier an eine Störerhaftung des Beklagten denken können. Allerdings lautete der Vortrag des Beklagten hier nicht, dass das standardmäßig eingestellte WLAN-Kennwort seines Routers unsicher war (dazu speziell auch zu Telekom-Routern hier und hier), sondern, dass eine Lücke im WPS-System vorhanden war, durch die sich die PIN des WPS erraten lässt – und das ist wohl vollkommen unabhängig davon, ob man sein Kennwort ändert.

Volltext AG Braunschweig, Urteil vom 27.08.2014, Az. 117 C 1049/14 (PDF) – zur Orientierung: Eingekleidet ist die Entscheidung in die Aufhebung eines Vollstreckungsbescheides.

Update: Über den Fall berichten u.a. auch:

- Golem

- Rechtsanwalt Sebastian Ehrhardt