In der CR 2010, S. 592-600 ist ein Aufsatz zur Haftung für WLAN und zugleich Anmerkung zum WLAN-Urteil des BGH (Urt. v. 12.5.2010 – I ZR 121/08: Sommer unseres Lebens) von Prof. Gerald Spindler erschienen.

Spindler geht dabei intensiv und ausführlich auf die kritischen Punkte der Rechtsprechung und des BGH-Urteils im speziellen ein.

Zunächst befasst sich Spindler mit der Schadensersatzhaftung. Dabei geht er auf die Beweiserleichterungen zu Gunsten der Rechteinhaber ein, die aus der IP-Adresse auf eine Rechtsverletzung durch den Anschlussinhaber schließen lassen, die dieser mittels der sekundären Darlegungs- und Beweislast zu widerlegen hat. Dabei weist er auf einen interessanten Punkt der BGH-Entscheidung hin:

Eigenartigerweise hält der BGH selbst wenig später im Rahmen der Frage, ob der IP-Adresse eine Identifikationsfunktion zukommt, fest, dass diese anders als ein eBay-Konto „bestimmungsgemäß keine zuverlässige Auskunft über die Person (gibt), die zu einem konkreten Zeitpunkt einen bestimmten Internetanschluss nutzt”. Wie dies mit der Annahme einer tatsächlichen Vermutung für eine Rechtsverletzung durch den Anschlussinhaber vereinbar ist, bleibt unklar.

Weiter will Spindler die Darlegungslast durch die Wertungen des § 101 Abs. 9 UrhG eingeschränkt wissen:

Die sekundäre Darlegungslast darf also nicht derart ausgedehnt werden, dass der Anschlussinhaber verpflichtet würde, die Daten der Rechtsverletzer anzugeben, ohne dass zumindest die Wertungen des § 101 UrhG beachtet würden.

Anschließend setzt sich Spindler intensiv mit der täterschaftlichen Haftung auf Basis von Verkehrspflichten und der Abgrenzung des BGH zur Halzband-Entscheidung auseinander, wobei er auf mehrere Unklarheiten hinweist. Quasi als Nachklapp der Diskussion kritisiert er die Argumentation des BGH bezüglich der Einordnung von IP-Adressen als widersprüchlich:

Auch die Feststellung, dass die (dynamisch vergebene) IP-Adresse keine Identifikationsfunktion für den eigentlichen Täter habe, ist prima vista zwar zutreffend, kollidiert aber mit der später im Rahmen der Störerhaftung ohne weiteres als Zurechnungsgrund herangezogenen Wertung als Bestandsdatum.

Anschließend setzt sich Spindler mit der Frage nach der Einordnung des „Dienstes WLAN“ und seiner Relevant für § 8 TMG auseinander und plädiert für dessen Anwendbarkeit (s. auch schon Mantz, Rechtsfragen offener Netze, Karlsruhe 2008, S. 292 ff.):

Dann kann aber für die Betreiber von Kommunikationsnetzen nichts anderes gelten; auch wenn diese „klein” sind, handelt es sich doch um die Ermöglichung des Zugangs zu anderen Kommunikationsnetzen, indem der Betreiber eines WLANs seinen Router und seinen Anschluss anderen zur Verfügung stellt. … Auch die „unbefugte” Nutzung (z.B. aufgrund von entsprechenden Vertragsbedingungen) eines unzweifelhaft unter § 8 TMG fallenden Telekommunikationsproviders führt nicht dazu, dass die Haftungsprivilegierungen entfielen

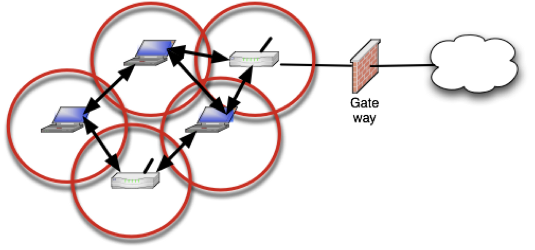

Anschließend behandelt Spindler die Störerhaftung, die der BGH angenommen hat. Dabei geht er zunächst auf die Frage ein, ob der Betrieb eines WLAN als Gefahrenquelle angesehen werden kann. Dies nimmt er als „klareren und tragfähigen Ansatz“ an, weist aber darauf hin, dass dies keinesfalls selbstverständlich ist.

Im nächsten Abschnitt legt Spindler nach meiner Auffassung ganz klar den Finger in die Wunde:

Schließlich bleibt ein essentieller Punkt bei aller Evidenz der vom BGH angenommen Sicherungspflichten unklar: Sicherungspflichten unklar: Die dem WLAN-Betreiber abverlangten Sicherungsmaßnahmen betreffen die Benutzung des Netzes durch unbekannte Dritte. Warum aber werden durch Sicherungsmaßnahmen die Rechtsgüter anderer, vor allem außerhalb des WLANs liegender Dritter geschützt? Die Antwort kann nur darin liegen, dass dann die Rechtsverfolgung für den Dritten erleichtert wird, indem entweder der WLAN-Betreiber selbst als Handelnder gelten soll oder er verpflichtet ist, die Identitätsdaten der an seinem Netz Beteiligten preiszugeben, die für die fragliche Tatzeit in Betracht kommen. Damit aber nähert man sich doch wieder der Verantwortlichkeit des Accountinhabers, sei es durch eine tatsächliche Vermutung für Rechtsverletzungen durch ihn oder einer sekundären Darlegungslast.

Denn die durch den BGH zementierte Situation führt zu einer solch starken Ungleichbehandlung des Anschlussinhabers, dass die Nähe zur (vom BGH gerade abgelehnten) Verantwortlichkeit im praktischen Fall „über die Hintertür“ doch angenommen wird.

Konsequenterweise nimmt sich Spindler auch der Frage der Privilegierung nach § 8 TMG an. Dabei verweist er auf die Rechtsprechung zur Haftung der (klassischen Access Provider), die in der Tat eher zu Gunsten der Access Provider ausgeht und damit genau im Gegensatz zum Urteil des BGH steht. Dabei fragt Spindler richtigerweise:

Wo liegt aber der Unterschied im Betreiben eines Routers im privaten Bereich oder eines größeren Hotspots, etwa eines lokalen Internet-Betreibers?

Und weiter:

Hier rächt sich die fehlende Auseinandersetzung des BGH mit den Haftungsprivilegien nach TMG erneut: Wenn der Senat noch die Vereinbarkeit der deutschen Störerhaftung mit dem Verbot von proaktiven Überwachungspflichten in der E-Commerce-Richtlinie (Art. 15) damit rechtfertigen konnte, dass es um spezifische Überwachungspflichten geht, die zudem erst nach Kenntnis eines Rechtsverstoßes eingreifen, verfängt dies für die ohne (!) Kenntnis des Providers vom ersten Tag an geltenden Prüfungs- und Überwachungspflichten nicht mehr. Hier handelt es sich eindeutig um entsprechende Pflichten im Sinne der E-Commerce-Richtlinie. Nun unterfallen zwar gerade Sicherungsmaßnahmen der eigenen Netze nicht den Überwachungspflichten, wie sie von Art. 15 ECRL gemeint sind, da es hier nur um den Schutz gegenüber Dritten (bzw. deren Angriffe) geht. Auch gilt die ECRL nicht für rein private Diensteanbieter. Doch darf dies nicht dahingehend verallgemeinert werden, dass sämtliche Prüfungs- und Überwachungspflichten bei privaten Diensteanbietern schon ohne Kenntnis eingreifen, zumal das TMG die Anwendbarkeit auf Private erstreckt hat. Es überrascht zudem, dass gerade Provider mit Vorsprung in Wissen und Technologie nicht zu Sicherungsmaßnahmen von vornherein verpflichtet sein sollen, wohl aber der private Netzbetreiber.

Der Beitrag wird fortgesetzt durch eine kritische Auseinandersetzung mit der Thematik, ob die IP-Adresse Verkehrs- oder Bestandsdatum ist. Auch stützt sich Spindler auf die Argumentation des BVerfG im Vorratsdatenspeicherungsurteil und lehnt die Auffassung des BGH, die IP-Adresse als Bestandsdatum einzuordnen, klar und deutlich ab.

Abgerundet wird der Beitrag mit der Frage nach den Abmahnkosten sowie Folgefragen.

Bei diesen Folgefragen behandelt Spindler, was das Urteil des BGH denn nun für andere WLAN-Betreiber (institutionelle Betreiber, Internet-Cafes, offene Netze etc.) bedeutet.

Damit wird abermals deutlich, dass der eigentliche Grund für das Bestehen von Prüfpflichten konkretisiert werden muss: Wenn die Verhinderung von anonymen Rechtsverletzungen, denen sich der Rechteinhaber machtlos gegenübersieht, maßgeblich sein sollte, müsste eigentlich erst recht kommerzielle Provider die Pflicht treffen, Identifizierungsmechanismen zu schaffen, um eine Rechtsverfolgung zu ermöglichen. Dann aber wären solche Geschäftsmodelle wie Internetcafés undurchführbar. Auch bestehen erhebliche Zweifel, ob ohne besondere Einwilligungen durch die Nutzer die Diensteanbieter ohne weiteres deren Daten erheben und speichern könnten.

Dem Fazit von Spindler kann ich mich nur anschließen:

Die auf den ersten Blick intuitiv überzeugende Entscheidung des BGH wirft insgesamt mehr Fragen auf, als sie klärt.

S. auch: