In diesem Blog und an vielen anderen Stellen ist immer wieder über die Haftungssituation beim Betrieb von offenen WLANs berichtet worden. Die vom Gesetzgeber vernachlässigte und von der Rechtsprechung sehr weit ausgelegte sogenannte Störerhaftung unter gleichzeitiger Verweigerung der Anwendung der dem Wortlaut nach unzweifelhaft anwendbaren Privilegierung des § 8 TMG (und zusätzlich eine wohl europarechtswidrigen Nichtanwendung von § 8 TMG auf Unterlassungsansprüche) haben dazu geführt, dass eine Rechtsunsicherheit beim Betrieb von WLANs besteht.

(Update über das „Homespot“-Angebot von Kabel Deutschland unten)

1. Die FFF-Box

Es hat, auch darüber wurde berichtet, verschiedene Ansätze gegeben, die Situation der Betreiber offener WLANs gesetzlich zu verbessern. Die SPD hat eine entsprechende Bundesratsinitiative gestartet, die LINKE hat einen Gesetzesentwurf des Digitale Gesellschaft e.V. eingebracht – beides ohne Ergebnis. Die Regierungskoalition sieht für das Problem keinen Handlungsbedarf.

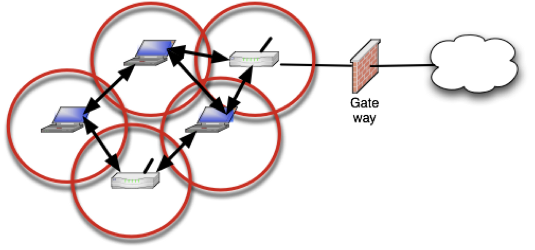

Die unbefriedigende Situation hat u.a. dazu geführt, dass die von der Freifunk-Community entwickelte und propagierte FreifunkFreedomFighter-Box (FFF-Box) so gut aufgenommen wurde. Die FFF-Box ist im Grunde ein WLAN-Access Point, der den Datenverkehr der Nutzer über ein VPN nach Schweden leitet und dort die Verbindung ins Internet herstellt.

Das Resultat ist, dass Nutzer der FFF-Box nicht mehr wie deutsche Nutzer, sondern eben wie schwedische Nutzer aussehen, da ihre öffentliche IP-Adresse nun schwedisch ist. Die rechtliche Unsicherheit (Störerhaftung, aber keine Privilegierung) wird dadurch auf einer tatsächlichen Ebene (Störerhaftung hier ja, aber die Verfolgung wird nach Schweden verlagert) gelöst. Der Inhaber der FFF-Box würde nach bisheriger deutscher Rechtsprechung möglicherweise als Störer anzusehen sein. Da er aber nicht wie ein deutscher Nutzer aussieht, wird er nicht in die Haftung genommen.

Dagegen könnte man einwenden, dass es sich nicht um eine Lösung des Problems handelt, sondern nur um eine Verlagerung (Symptome statt Ursache). Und der Einwand stimmt. Trotzdem: Die FFF-Box führt zu einer tatsächlichen Sicherheit der Betreiber. Und die ist zu begrüßen.

2. WLAN TO GO / FON

Kürzlich hat die Telekom bekannt gegeben, dass sie sich am WLAN-Hotspot-Betreiber FON beteilige. Kurz vor der Cebit hat die Telekom zusätzlich mitgeteilt, dass sie demnächst das Produkt WLAN TO GO anbieten wolle. Die Idee (wie vorher schon bei FON): Der Inhaber eines Telekom-Internet-Anschlusses stellt über einen speziellen WLAN-Router Dritten sein WLAN zur Verfügung. Dafür soll ein komplett getrenntes WLAN aufgebaut werden. Der Anschlussinhaber hat also ein privates WLAN, Kunden wird das WLAN TO GO-Netz angeboten.

Die Telekom macht Werbung damit, dass der Anschlussinhaber nicht für die (möglicherweise rechtswidrigen) Handlungen Dritter haftet:

Hafte ich für die Nutzung durch Dritte?

Nein! Die beiden WLAN sind vollständig von einander getrennt. Da ausschließlich authentifizierte Nutzer Zugang zu den Hotspots erhalten, kann die Nutzung rückverfolgt werden. Es besteht keinerlei Haftungsrisiko für eventuelle gesetzeswidrige Nutzung durch Dritte.

Dabei vermischt die Telekom zwei Dinge. Eine Rückverfolgung der Nutzung ist im Grunde nur dafür relevant, dass ausgeschlossen werden kann, dass eine rechtswidrige Handlung durch den Anschlussinhaber begangen wurde. Bemerkung am Rande: Eine Identifikationspflicht für Hotspots besteht gerade nicht (LG München I, Urt. v. 12.1.2012 – 7 HK O 1398/11; Mantz, CR 2012, 605). Viel wahrscheinlicher ist, dass die Telekom den Datenverkehr der über den WLAN TO GO-Anschluss angebundenen Dritten per VPN zu einem Telekom-Server leitet und dort ins allgemeine Internet entlässt – genauso wie die FFF-Box. Wenn dies nicht der Fall wäre, würde eine eventuelle Abmahnung schließlich noch immer beim Anschlussinhaber eintrudeln und nicht bei der Telekom.

Unter der Voraussetzung, dass diese Annahme stimmt, eine Gemeinheit für Anschlussinhaber, die bei WLAN TO GO mitmachen: Auch die Telekom verlagert das Problem nur. Tatsächlich könnte der Anschlussinhaber weiter als Störer zu qualifizieren sein. Denn er wirkt an der Rechtsverletzung durch den Dritten adäquat-kausal (nämlich durch Bereitstellung des WLAN-Knotens) mit. Als nächstes kommt es darauf an, ob er seinen Prüf- und Überwachungspflichten nachgekommen ist. Anstatt aber selbst diese Pflichten zu erfüllen, verlagert der WLAN TO GO-Anschlussinhaber diese auf die Telekom.

Die Frage ist nur: Erfüllt die Telekom die Pflichten, die ihnen von deutschen Gerichten auferlegt werden würden, wenn es sich um eine Privatperson oder einen Cafébetreiber handeln würde (Verschlüsselung, Port-Sperren, Hinweis, Überwachung etc. …)? Das darf bezweifelt werden, denn die Telekom kann es sich nicht erlauben, ein „kastriertes“ Internet anzubieten. Allerdings muss sich die Telekom darüber aber auch gar keine Gedanken machen. Denn sie kann sich ohne Weiteres auf die Privilegierung nach § 8 TMG berufen. Eine schreiende Ungerechtigkeit und auch eine Wettbewerbsverzerrung zu Gunsten der großen Telekommunikationsanbieter manifestiert sich auch in WLAN TO GO. Anbieter wie Freifunk, Café-Betreiber, Hotels etc. werden gegenüber der Telekom benachteiligt, da sie höhere Pflichten zu erfüllen haben als die Telekom (dank § 8 TMG).

Und die (derzeit entscheidungstragende) Politik hält es offenbar nicht für notwendig, dem abzuhelfen. Es bleibt zu hoffen, dass sich dies bald ändern wird.

3. „Homespot“ (Kabel Deutschland)

Am 11.10.2013 berichteten heise-online und Golem über ein ab November 2013 geplantes Angebot von Kabel Deutschland namens „Homespot“.

Heise-online beschreibt den Dienst wie folgt:

Der Netzbetreiber Kabel Deutschland will ab November 2013 seinen Homespot-Service starten, bei dem Privatkunden ihren Internet-Zugang mit anderen KDG-Kunden per WLAN teilen. Jeder KDG-Kunde, der Homespot anbietet, kann seinerseits die Homespots anderer KDG-Kunden kostenlos nutzen. … Die technische Plattform bilden laut Kabel Deutschland die bereits eingesetzten Router, die eine WLAN-Option haben. Fritz!Boxen zählen freilich noch nicht dazu. Teilnehmer, die das Homespot-WLAN nutzen, erhalten weder auf das private WLAN noch auf das LAN der Anbieter Zugriff. Die Störerhaftung übernimmt Kabel Deutschland.

Interessant ist der letzte Satz des Zitats: „Die Störerhaftung übernimmt Kabel Deutschland.“ Die oben zum Angebot der Telekom gemachten Aussagen treffen auf Kabel Deutschland ohne Weiteres ebenfalls zu. Das Ganze wird durch folgendes Tidbit noch ein wenig interessant: Kabel Deutschland kann die Störerhaftung u.a. deshalb so generös „übernehmen“, weil Kabel Deutschland im Rahmen des MABB-Förderprojekts in Berlin die Erfahrung gemacht hat, dass überhaupt keine Haftungsansprüche wegen der Verletzung von Rechten geltend gemacht werden – was übrigens an § 8 TMG liegen dürfte.