Nach einer Meldung des Blogs Torrentfreak (inklusive Volltext) ist in den letzten Tagen mehrfach über eine Entscheidung des United States District Court of the Eastern District of New York berichtet worden (s. nur hier und hier). Teilweise wurde auch schon der Zusammenhang mit der deutschen Diskussion des Personenbezugs von IP-Adressen diskutiert (s. Blog Datenschutzbeauftragter-info).

In diesem Beitrag soll (1) die Bedeutung des Urteils für die deutsche Diskussion um den Personenbezug von IP-Adressen und (2) der Zusammenhang mit Verfahren wegen der Verbreitung von urheberrechtlich geschützten Werken durch Filesharing in Deutschland beleuchtet werden.

Auszüge der Entscheidung des Gerichts

Zunächst einige Auszüge aus der Bewertung der Tatsachen durch das Gericht:

The putative defendants are identified only by Internet Protocol („IP“) addresses. …

This Order addresses (1) applications by plaintiffs in three of these actions for immediatediscovery, consisting of Rule 45 subpoenas directed at non-party Internet Service Providers(„ISPs“)to obtain identifying information about subscribers to the named IP addresses …

BitTorrent also uses a „tracker“ computer that tracks thepieces of the files as those pieces are shared among various computers. This tracking feature [allows] the plaintiffs to identify the IP addresses from which the films were downloaded, the subscribers towhich have become the defendants in these actions. …

The complaints assert that the defendants – identified only by IP address – were theindividuals who downloaded the subject „work“ and participated in the BitTorrent swarm.However, the assumption that the person who pays for Internet access at a given location is thesame individual who allegedly downloaded a single sexually explicit film is tenuous, and one thathas grown more so over time. An IP address provides only the location at which one of anynumber of computer devices may be deployed, much like a telephone number can be used for anynumber of telephones. …

Thus, it is no more likely that the subscriber to an IP address carried out a particular computerfunction – here the purported illegal downloading of a single pornographic film – than to say anindividual who pays the telephone bill made a specific telephone call.

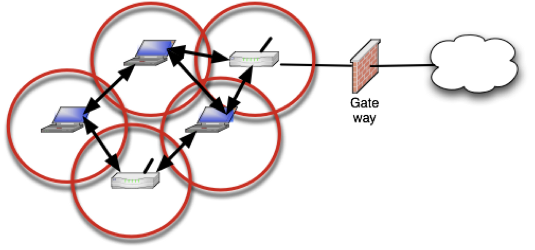

Indeed, due to the increasingly popularity of wireless routers, it much less likely. While adecade ago, home wireless networks were nearly non-existent, 61% of US homes now havewireless access. Several of the ISPs at issue in this case provide a complimentary wireless routeras part of Internet service. As a result, a single IP address usually supports multiple computer devices – which unlike traditional telephones can be operated simultaneously by differentindividuals.See U.S. v. Latham, 2007 WL 4563459, at *4 (D.Nev. Dec. 18, 2007). Different family members, or even visitors, could have performed the alleged downloads. Unless the wireless router has been appropriately secured (and in some cases, even if it has been secured), neighbors or passersby could access the Internet using the IP address assigned to a particular subscriber and download the plaintiff’s film. …

Some of these IP addresses could belong to businesses or entities which provide accessto its employees, customers and sometimes (such as is common in libraries or coffee shops) members of the public.

In sum, although the complaints state that IP addresses are assigned to „devices“ and thus by discovering the individual associated with that IP address will reveal „defendants“ trueidentity,”this is unlikely to be the case. Most, if not all, of the IP addresses will actually reflect a wireless router or other networking device, meaning that while the ISPs will provide the name of its subscriber, the alleged infringer could be the subscriber, a member of his or her family, an employee, invitee, neighbor or interloper.

(Hervorhebungen durch Verfasser)

1. Die Frage des Personenbezugs von IP-Adressen

a. Personenbezug und Bestimmbarkeit

In der deutschen Literatur ist bereits seit längerer Zeit umstritten, ob IP-Adressen ein personenbezogenes Datum i.S.d. § 3 BDSG darstellen. Dabei muss man sich den Gesetzestext vor Augen führen. § 3 Abs. 1 BDSG lautet:

Personenbezogene Daten sind Einzelangaben über persönliche oder sachliche Verhältnisse einer bestimmten oder bestimmbaren natürlichen Person

(Hervorhebung durch Verfasser)

Für den Personenbezug reicht es demnach aus, dass eine Person „bestimmbar“ ist. Über gerade dieses Merkmal herrscht Streit. Teilweise wird der sogenannte „relative Personenbezug“ vertreten (so z.B. AG München, Urteil vom 30.09.2008 – 133 C 5677/08). Danach soll ein Datum nur dann personenbezogen sein, wenn derjenige, der das Datum speichert, den Personenbezug selbst herstellen kann, z.B. weil in seiner Datenbank auch den Namen des Betroffenen gespeichert ist. Kein Personenbezug soll vorliegen, wenn nur ein Dritter diesen Identitätsbezug herstellen kann (daher „relativ“).

Auf der anderen Seite vertreten vor allem die Datenschutzaufsichtsbehörden den sogenannten „absoluten“ Personenbezug (ebenso LG Berlin, K&R 2007, 601; LG Hamburg CR 2005, 136, 140; AG Berlin Mitte K&R 2007, 600; Hoeren, Skript Internetrecht (Stand September 2008), 439; Kitz, GRUR 2003, 1014, 1018; Nordemann/Dustmann, CR 2004, 380, 386; Tinnefeld in: Roßnagel, Handbuch Datenschutzrecht, Kap. 4.1 Rn. 21; Spindler/Dorschel, CR 2005, 38, 44; Wüstenberg, TKMR 2003, 105, 107). Danach soll ein Datum, das sich auf eine bestimmbare Person bezieht, in jedem Fall ein personenbezogenes Datum sein, also auch dann, wenn nur ein Dritter diesen Identitätsbezug herstellen kann.

Dies hat in Bezug auf IP-Adressen erhebliche Auswirkungen. Denn wie im Fall des US-Gerichts kennt der Rechtsinhaber nur die IP-Adresse und den Zeitpunkt der Nutzung. Der Access Provider hingegen kann auf Anfrage aus IP-Adresse und Zeitpunkt der Nutzung in seiner Nutzungsdatenbank (sofern er eine solche ausreichend lange vorhält), klar bestimmen, wer zu diesem Zeitpunkt diese IP-Adresse genutzt hat.

Nach der Theorie des absoluten Personenbezugs ist die IP-Adresse bereits beim Rechtsinhaber ein personenbezogenes Datum nach § 3 Abs. 1 BDSG, nach der Theorie des relativen Personenbezugs hingegen nicht.

Ich will hier auf den Streit und das jeweilige Für und Wider nicht näher eingehen. Allerdings ist das Merkmal „bestimmbar“ nach allgemeiner Auffassung so definiert, dass ein Personenbezug gegeben ist, wenn ohne unzumutbaren Aufwand die Identität der Person herausgefunden werden kann.

Nach meiner Meinung ist vor diesem Hintergrund der Streit wenigstens bei Filesharing-Fällen nicht so beachtlich. Denn die zehntausendfachen Anfragen nach § 101 UrhG belegen, dass es für Rechtsinhaber relativ unproblematisch ist, die erforderliche Auskunft zu erhalten. Wenn also der Rechtsinhaber eine IP-Adresse erhebt, ist ziemlich sicher, dass er die Identität des Anschlussinhabers ermitteln kann. Demnach kann – durch Rückgriff auf die Daten des Access Providers mittels § 101 UrhG – mit nicht unzumutbarem Aufwand aus der IP-Adresse auf die Identität des Anschlussinhabers geschlossen werden, auch wenn dafür auf Daten eines Dritten zugegriffen werden muss.

Die IP-Adresse ist also ein personenbezogenes Datum nach § 3 Abs. 1 BDSG.

b. Die Entscheidung des US-Gerichts

Nun hat das US-Gericht in seiner Entscheidung, wie sich auch aus den Auszügen oben ergibt, scheinbar relativ eindeutig geurteilt, dass eine IP-Adresse eine Person nicht identifiziert. Es stellt sich die Frage, ob dies auf die obige Diskussion des Personenbezugs von IP-Adressen irgendeine Auswirkung hat. Das Blog Datenschutzbeauftragter-info hat dies überschrieben mit: „Klarheit durch neues Urteil?“

Eine solche Klarheit bringt die Entscheidung des US-Gerichts nach meiner Auffassung aber nicht.

Denn das Gericht hat sich mit der Frage beschäftigt, ob sich aus der IP-Adresse eindeutig auf den Täter einer hinter einer IP-Adresse tätigen Rechtsverletzung schließen lässt und hat diese Frage verneint.

Dies hat aber keinerlei Einfluss darauf, dass sich aus der IP-Adresse auf den Anschlussinhaber schließen lässt. Das Gericht hat diesen Umstand auch erkannt und erläutert, dass es zwischen dem „Subscriber“ eines Internet-Anschlusses und dem Täter („alleged infringer“) unterscheidet:

… while the ISPs will provide the name of its subscriber, the alleged infringer could be the subscriber, a member of his or her family, an employee, invitee, neighbor or interloper.

(Hervorhebungen durch Verfasser)

2. Zusammenhang mit Verfahren wegen der Verbreitung von urheberrechtlich geschützten Werken durch Filesharing

Dennoch ist der Entscheidung des US-Gerichts – auch mit Blick auf die rechtliche Situation in Deutschland – zuzustimmen. Denn auch in Deutschland ist die vom US-Gericht aufgeworfene und beantwortete Frage relevant, z.B. in Verfahren wegen der Verletung urheberrechtlich geschützter Werke.

Bei Verfahren wegen der Verletzung von Urheberrechten über das Internet muss zwischen zwei Anspruchskomplexen unterschieden werden: (a) Anspruch auf Schadensersatz nach § 97 Abs. 2 UrhG und (b) Anspruch auf Unterlassung nach §§ 97 Abs. 1 UrhG, 1004 BGB nach den Grundsätzen der sogenannten Störerhaftung.

a. Schadensersatz

In § 97 Abs. 1, 2 UrhG heißt es:

(1) Wer das Urheberrecht oder ein anderes nach diesem Gesetz geschütztes Recht widerrechtlich verletzt …

(2) Wer die Handlung vorsätzlich oder fahrlässig vornimmt, ist dem Verletzten zum Ersatz des daraus entstehenden Schadens verpflichtet.

Schadensersatzhaftung ist eine klassische Täterverantwortlichkeit. Der Rechtsinhaber muss belegen können, dass der angebliche Verletzer sein Urheberrecht verletzt hat – und zwar vorsätzlich oder fahrlässig und zusätzlich schuldhaft. Dafür muss er den Täter konkret benennen und darlegen, dass dieser Täter die Urheberrechtsverletzung begangen hat.

Hier setzt die Entscheidung des US-Gerichts an: Mittels der IP-Adresse kann nicht der Täter einer Urheberrechtsverletzung (mit ausreichender Sicherheit) identifiziert werden.

… while the ISPs will provide the name of its subscriber, the alleged infringer could be the subscriber, a member of his or her family, an employee, invitee, neighbor or interloper.

(Hervorhebungen durch Verfasser)

Ebenso argumentiert grundsätzlich auch der BGH (BGH MMR 2010, 565 – Sommer unseres Lebens m. Anm. Mantz):

Der IP-Adresse kommt keine mit einem eBay-Konto vergleichbare Identifikationsfunktion zu. Anders als letzteres ist sie keinem konkreten Nutzer zugeordnet, sondern nur einem Anschlussinhaber, der grds. dazu berechtigt ist, beliebigen Dritten Zugriff auf seinen Internetanschluss zu gestatten. Die IP-Adresse gibt deshalb bestimmungsgemäß keine zuverlässige Auskunft über die Person, die zu einem konkreten Zeitpunkt einen bestimmten Internetanschluss nutzt. Damit fehlt die Grundlage dafür, den Inhaber eines WLAN-Anschlusses im Wege einer unwiderleglichen Vermutung so zu behandeln, als habe er selbst gehandelt (vgl. BGH, a.a.O. – Halzband). Es ginge deshalb zu weit, die nicht ausreichende Sicherung eines WLAN-Anschlusses mit der unsorgfältigen Verwahrung der Zugangsdaten für ein eBay-Konto gleichzusetzen. Dies würde die WLAN-Nutzung im Privatbereich auch mit unangemessenen Haftungsrisiken belasten, weil der Anschlussinhaber bei Annahme einer täterschaftlichen Verantwortung unbegrenzt auf Schadensersatz haften würde, wenn außenstehende Dritte seinen Anschluss in für ihn nicht vorhersehbarer Weise für Rechtsverletzungen im Internet nutzen.

(Hervorhebungen durch Verfasser)

Allerdings wendet der BGH (und der Folge die deutschen Instanzgerichte) auch im Rahmen der Schadensersatzhaftung die sogenannte sekundäre Darlegungslast an. Es spreche eine Vermutung dafür, dass der Anschlussinhaber auch die Rechtsverletzung begangen hat. Diese Vermutung muss der Anspruchsgegner durch geeigneten Vortrag (z.B. Urlaub) entkräften. Insofern dürften das US-Gericht und die deutsche Rechtsprechung (häufig) zu sich widersprechenden Ergebnissen kommen. So hat z.B. das LG Magdeburg, Urteil vom 11.05.2011 – 7 O 1337/10, BeckRS 2011, 14490, unter Bezugnahme auf das vorgenannte BGH-Urteil erkannt:

Der Kläger hat einen Anspruch auf Schadensersatz gemäß §§ 97 Abs. 1,2, 19 a UrhG. … Weil das geschützte Filmwerk der Öffentlichkeit von einer IP-Adresse aus zugänglich gemacht wurde, die zum fraglichen Zeitpunkt dem Beklagten zugeteilt war, spricht eine tatsächliche Vermutung dafür, dass der Beklagte für die Rechtsverletzung verantwortlich ist. Den Beklagten, der geltend macht, eine andere Person habe die Rechtsverletzung begangen, traf daher eine sekundäre Darlegungslast (vgl. BGH, Urteil vom 12.05.2010, Aktenzeichen I ZR 121/08 – Sommer unseres Lebens – zitiert nach juris). Dieser sekundären Darlegungslast ist der Beklagte nicht nachgekommen. Er hat nicht ausgeschlossen, dass sein erwachsener Sohn … der mit dem PC des Beklagten vertraut war, weil er den Router installiert hatte, oder andere Besucher der Familie am Silvestertag 2009 in der Wohnung des Beklagten waren.

Eine solche sekundäre Darlegungslast kennt das US-Recht (nach meinem Wissen) nicht, wobei zu beachten ist, dass in den USA nur ausnahmsweise der Beklagte Beweis erbringen muss – was durch die Möglichkeit einer Discovery zu Gunsten des Klägers ausgeglichen wird. Dennoch könnte im Ergebnis die Entscheidung des US-Gerichts als weiteres Argument gegen die Annahme einer Schadensersatzhaftung angeführt werden. Ob dem Erfolg zuteil wird, muss sich zeigen.

b. Störerhaftung

Auf der anderen Seite wendet die Rechtsprechung die sogenannte „Störerhaftung“ auch auf Urheberrechtsverletzungen an. Danach soll eine Haftung auf Unterlassen (nicht auf Schadensersatz) des Anschlussinhabers bestehen, wenn er ihm obliegende Prüf- und Überwachungspflichten verletzt hat und er dadurch jedenfalls an einer Rechtsverletzung (wenn auch möglicherweise unbewusst) mitgewirkt hat.

Auch hier zeigt sich erneut der Zusammenhang: Aus der IP-Adresse lässt sich zwar ggf. nicht auf den Täter schließen – aber jedenfalls auf den Anschlussinhaber. Gäbe es in den USA ein Institut ähnlich der Störerhaftung, hätte das US-Gericht dementsprechend vermutlich geurteilt:

Eine IP-Adresse identifiziert zwar nicht den Täter einer Urheberrechtsverletzung, aber auf jeden Fall den Anschlussinhaber.