Wie heise-security am 21.08.2013 berichtete, wird derzeit eine Lücke in bestimmten WLAN-Routern aktiv ausgenutzt, durch die Angreifer Zugriff auf den Router und damit auch die Telefonanlage nehmen können.

I. Der Fall

Den konkreten Fall beschreibt heise-security so:

Im Raum Krefeld hat ein unbekannter Täter verwundbare WLAN-Router anscheinend gleich reihenweise geknackt, um über die Telefonanschlüsse der Router-Besitzer wiederholt die Kundenhotline eines Krefelder IT-Dienstleisters anzurufen. Dadurch war die Hotline stundenlang nicht erreichbar. Gegenüber heise Security erklärte der Geschäftsführer der betroffenen IT-Firma, in einigen Fällen sei die Rufnummer des Anrufers mitgesendet worden. Daraufhin habe er sich mit den Anrufern in Verbindung gesetzt. Die Anschlussinhaber gaben an, von den Anrufen nichts gewusst zu haben. Bei den Gesprächen ergaben sich zwischen den Inhabern der Rufnummern zwei Gemeinsamkeiten: Alle waren Vodafone-Kunden und setzten einen Vodafone-Standardrouter des Typs EasyBox ein. Einer der Vodafone-Kunden erklärte, an seinem Anschluss sei durch weitere Anrufe bereits größerer finanzieller Schaden entstanden, unter anderem durch Ferngespräche ins Ausland.

II. Ansprüche auf Schadensersatz?

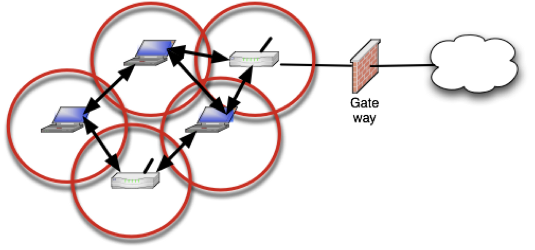

Nach dieser Fallbeschreibung war das Opfer des Telefonterrorangriffs, ein IT-Unternehmen, in seiner Betriebsausübung erheblich betroffen. Ihm dürften daher – einen entsprechenden Schaden vorausgesetzt – gegen den Angreifer Ansprüche auf Unterlassung und Schadensersatz zumindest nach § 823 Abs. 1 BGB zustehen. Betroffenes Rechtsgut wäre hier das Recht des eingerichteten und ausgeübten Gewerbebetriebes, dessen Schutz im Rahmen des § 823 Abs. 1 BGB anerkannt ist. In vergleichbaren Fällen könnte es auch zu anderen Schäden kommen, wenn z.B. die geknackten Router für eine (Distributed) Denial of Service-Attacke (DDoS) genutzt worden wären, und es in dessen Folge zu einer Beeinträchtigung des Gewerbebetriebes oder sogar einem Datenverlust gekommen wäre.

Ob der Täter zu ermitteln sein wird, muss sich erst noch zeigen, es ist aber eher unwahrscheinlich. Daher ist zu fragen, ob von einem solchen Angriff betroffene Ansprüche gegen diejenigen richten können, deren Geräte für den Angriff genutzt wurden.

Ähnliche Fragestellungen sind in der Literatur bereits im Zusammenhang mit der Kompromittierung von Computersystemen durch Viren, Trojaner u.ä. diskutiert worden (Koch, NJW 2004, 801; Libertus, MMR 2005, 507; Mantz, K&R 2007, 566 (PDF, 0,2 MB); Spindler, MMR 2008, 7). Dabei wird im Rahmen des § 823 Abs. 1 BGB auf die Verletzung von Verkehrspflichten abgestellt. Im Hinblick auf Dialer hatte auch der BGH die Pflichten der Computernutzer behandelt (BGH, Urt. v. 4.3.2004 – III ZR 96/93, NJW 2004, 1590; zu Trojanern LG Stralsund, Urt. v. 22.2.2006 – 1 S 237/05, MMR 2006, 487).

Kurz formuliert, kann jemand, dessen System kompromittiert wurde und ohne sein Wissen für einen Angriff auf Dritte verwendet wurde, ggf. auf Zahlung von Schadensersatz in Anspruch genommen werden, wenn das Sicherheitsproblem (in erheblichem Maße) bekannt war, die Sicherungs- bzw. Gegenmaßnahmen bekannt (AG Völklingen, Urt. v. 23.2.2005 – 5c C 575/04, MMR 2005, 482, 483) und technisch zumutbar waren (AG Völklingen, Urt. v. 23.02.2005 – 5c C 575/04, MMR 2005, 482, 483; Grabe, MMR 2005, 483, 485; Mantz, K&R 2007, 566 (PDF, 0,2 MB)).

Gerade im Zusammenhang mit der Sicherung eines WLANs durch Verschlüsselung hat der BGH im Jahr 2010 entschieden, dass den Nutzer die Pflicht treffen kann, sein WLAN nach dem zum Zeitpunkt des Kaufs aktuellen Schutz zu verschlüsseln (BGH, Urt. v. 12.5.2010 – I ZR 121/08, MMR 2010, 565 m. Anm. Mantz (PDF) – Sommer unseres Lebens).

Das Merkmal der technischen Zumutbarkeit führt allerdings möglicherweise nur bei Privatkunden zur Einschränkung des Anspruchs (vgl. LG Hamburg, Urt. v. 26.7.2006 – 308 O 407/06, MMR 2006, 763, 764; kritisch zu einem ähnlichen Fall Solmecke, K&R 2007, 138, 143). So hat der BGH in der „Sommer unseres Lebens“-Entscheidungen die Pflichten von gewerblichen Nutzern gerade offen gelassen. Gewerblichen Nutzern kann es daher insbesondere zuzumuten sein, sich (kostenpflichtiger) technischer Hilfe zu bedienen.

Allerdings ist im vorliegenden Fall sehr fraglich, ab wann von der Bekanntheit des Sicherheitsproblems gesprochen werden kann. Grundsätzlich sind hieran eher strenge Anforderungen zu stellen (Mantz, K&R 2007, 566 (PDF, 0,2 MB)):

Man kann jedoch davon ausgehen, dass ein Problem erst weithin bekannt ist, wenn eine ausfu?hrliche und mehrfache Berichterstattung in Massenmedien erfolgt ist. Ist das Sicherheitsproblem lediglich in Fachzeitzeitschriften aufgegriffen worden, so kann gerade der weniger interessierte Nutzer, und damit die fu?r die Pflichtenbestimmung wesentliche Gruppe der Mehrheit der Nutzer, die Problematik kaum kennen. Auch wer IT-spezifische Informationskana?le nicht nutzt, muss zumindest die Mo?glichkeit gehabt haben, vom Sicherheitsproblem in seinen Grundzu?gen erfahren zu haben.

Die Sicherheitslücke ist bereits vor zwei Jahren öffentlich geworden. Am 5.8.2013 hat zusätzlich das Bundesamt für Sicherheit in der Informationstechnik eine offizielle Warnung herausgegeben. Diese Quellen sind generell aber eher an ein Fachpublikum gerichtet. Von einer allgemeinen Bekanntheit des Problems kann wohl nicht ausgegangen werden.

Allgemein wird bei der Bekanntheit wohl im Einzelfall zu unterscheiden sein: Privatpersonen ist es mit Sicherheit nicht zuzumuten, Fachmedien und die BSI-Warnungen zu beobachten. Auch bei kleinen Gewerbetreibenden kann sicher noch nicht von einer Bekanntheit ausgegangen werden, wenn Fachmedien darüber berichten. Anders dürfte dies lediglich bei großen Unternehmen sein, die eine eigene IT-Abteilung unterhalten, wobei kaum davon auszugehen ist, dass diese die hier betroffenen WLAN-Router eingesetzt haben.

Aus dem Artikel ergibt sich nicht, wer die Vodafone-Kunden waren, deren WLAN-Router zum Telefonterrorangriff genutzt wurden. Es kann daher von hier aus keine Aussage darüber getroffen werden, ob es sich lediglich um Privatpersonen gehandelt hat.

Vodafone hat in seinem Blog am 5.8.2013 beschrieben, wie die Sicherheitslück behoben werden kann. Auf den Hilfeseiten ist auch eine Schritt-für-Schritt-Anleitung verfügbar. Weiter hat Vodafone angekündigt, alle Nutzer mit den betroffenen WLAN-Routern anzuschreiben. Ein Firmware-Update, das das Problem endgültig löst, soll noch in Arbeit sein.

Ist eine solche Information an den Nutzer gelangt, liegt Bekanntheit (bei diesem) definitiv vor. Wenn die Lösung auch durch einen Laien durchführbar ist – beispielsweise aufgrund einer leicht verständlichen und auch für Laien durchführbaren Schritt-für-Schritt-Anleitung, kann auch von einer technischen Zumutbarkeit ausgegangen werden. Es ist daher jedem, der einen entsprechenden Hinweis erhält, dringend zu raten, die Sicherheitslücke schnellstmöglich zu beheben – schon aus Eigeninteresse (vgl. dazu auch BGH, Urt. v. 12.5.2010 – I ZR 121/08, MMR 2010, 565 Rn. 22 m. Anm. Mantz (PDF) – Sommer unseres Lebens).

III. Ansprüche gegen Vodafone?

Die weitere Frage ist, ob die Betroffenen Ansprüche gegen Vodafone geltend machen können. Solche Ansprüche können sich auf Schadensersatz richten, wenn bereits ein Angriff auf das eigene Gerät stattgefunden hat, alternativ möglicherweise auch auf Ersatz der Kosten für die Installation der neuen Software/der zu ergreifenden Gegenmaßnahme in Form der Entlohnung eines beauftragten IT-Unternehmens. Unabhängig davon, ob die Betroffenen die WLAN-Router gekauft oder gemietet haben, dürfte in der Auslieferung eines mit einer solch eklatanten Lücke behafteten Geräts ein Mangel vorliegen.

Die Unterscheidung zwischen Miet- und Kaufvertrag wird aber für die Verjährung eine erhebliche Rolle spielen. Beim laufenden Mietvertrag sind Mängel jederzeit zu beheben. Beim Kaufvertrag verjähren die Mängel allerdings nach § 438 Abs. 1 Nr. 3 BGB innerhalb von zwei Jahren nach Ablieferung der Sache. Ansprüche dürften daher mittlerweile in vielen Fällen verjährt sein. Darauf, dass der Mangel (sehr) versteckt ist, kommt es insoweit nicht an.

Sofern der Router allerdings im Zusammenhang mit eine Telekommunikationsvertrag, der i.d.R. wiederum als Dienstleistungsvertrag einzuordnen ist, gekauft wurde, und dieser Vertrag weiterhin besteht, kann ein Anspruch auf Schadensersatz ggf. hierauf gestützt werden. Insbesondere der Umstand, dass die Sicherheitslücke bereits seit zwei Jahren bekannt ist, Vodafone aber erst jetzt Maßnahmen zur Behebung ergreift, legen eine Verletzung der Nebenpflichten des Vertrages nahe.

IV. Fazit

Nutzer mit den betroffenen WLAN-Routern sollten diese sofort absichern. Privatpersonen und Kleinunternehmen, die davon keine Kenntnis haben und von Vodafone nicht benachrichtigt wurden, dürften keinen Schadensersatzansprüchen ausgesetzt sein, wenn ihr Router für Angriffe auf Dritte missbraucht wurde. Größeren Unternehmen kann die Pflicht obliegen, entsprechende Warnungen auch in Fachkreisen und des BSI zu beachten und entsprechende Gegenmaßnahmen frühzeitig zu ergreifen.

Vodafone hat in jedem Fall keine Figur gemacht. Zum einen hat das Unternehmen ein Produkt mit eklatanten Sicherheitslücken verkauft, zum anderen zwei Jahre gebraucht, um effektiv zu reagieren.