Wie der Standard aus Österreich berichtet, sind Router, die WPS (Wi-Fi Protected Setup) anbieten, durch Brute Force-Attacken gefährdet. Dabei benötigt man zum Einbrechen in ein WLAN ca. 90 Minuten:

Ein Authentifizierungsvorgang dauerte je nach Router zwischen 0,5 und drei Sekunden. Damit würde es 90 Minuten bis zehn Stunden dauern, bis man Zugang zu den Routern erhält. Im Durchschnitt benötigte das Programm 5.500 Sekunden.

Entdeckt wurde die Sicherheitslücke von Stefan Viehböck. Auf seiner Webseite beschreibt er die Lücke in einem Paper ausführlich. Darin heißt es u.a.:

An attacker can derive information about the correctness of parts the PIN from the AP´s responses.

- If the attacker receives an EAP-NACK message after sending M4, he knows that the 1st half of the PIN was incorrect.

- If the attacker receives an EAP-NACK message after sending M6, he knows that the 2nd half of the PIN was incorrect.

This form of authentication dramatically decreases the maximum possible authentication attempts needed from 10^8 (=100.000.000) to 10^4 + 10^4 (=20.000).

As the 8th digit of the PIN is always a checksum of digit one to digit seven, there are at most 10^4 + 10^3 (=11.000) attempts needed to find the correct PIN.

Das US-CERT hat auf Meldung von Stefan Viehböck hin eine Warnung veröffentlicht.

Es ist daher insgesamt zu raten, am WLAN-Router WPS zu deaktivieren.

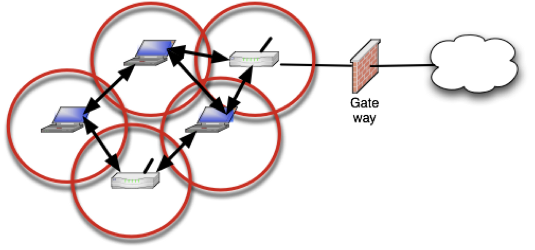

Die Lücke zeigt erneut, dass WLAN-Router auch mit eingesetzter Verschlüsselung nicht als sicher zu bezeichnen sind.

(via @Muschelschloss)

Post teilen / share post: (wird möglicherweise durch Tracking-Blocker geblockt / may be blocked by tracking blocker such as Ghostery)